Il team di ricerca Tencent Security Xuanwu Lab ha scoperto una vulnerabilità nei caricabatteria che supportano la tecnologia di ricarica rapida, denominandola BadPower: qualora venisse sfruttata con successo, potrebbe consentire ad un malintenzionato di distruggere lo smartphone della vittima designata, con evidenti danni qualora il dispositivo fosse utilizzato in ambito lavorativo e professionale.

La gravità di questa particolare vulnerabilità sta nel fatto che tali dispositivi utilizzati per la ricarica elettrica veloce di smartphone e tablet si stanno diffondendo sempre più negli ultimi anni, tanto che sul mercato si trovano disparati device digitali che trovano largo impiego anche nella ricarica elettrica di dispositivi più grandi come laptop e addirittura batterie auto.

Nel report recentemente pubblicato è stato dimostrato come un utente malintenzionato, hackerando questi dispositivi di ricarica, potrebbe creare un sovraccarico di tensione durante la fase di alimentazione e, di conseguenza, causare la rottura dei circuiti interni provocando addirittura una combustione dello stesso dispositivo.

Indice degli argomenti

Processo di ricarica rapida e vulnerabilità BadPower

La ricarica rapida è un tipo di tecnologia di ricarica eseguita tramite interfaccia USB che può essere impiegata anche su dispositivi di vecchia generazione.

Come rendere il tuo Data Center conforme, sicuro e sostenibile

A differenza dei classici caricabatteria che possono emettere solo una determinata quantità di energia predeterminata e fissa, impiegando un certo tempo più o meno lungo per completare il processo di ricarica, la nuova tecnologia di ricarica rapida riesce a eseguire una carica completa solo in poche decine di minuti adattando, inoltre, la quantità di tensione da erogare in base ai dati di targa dell’apparecchio da mettere sotto carica.

Nella fattispecie, dopo aver collegato il cavo del caricabatteria al dispositivo da alimentare, l’operazione di ricarica rapida ha inizio solo dopo una fase di negoziazione che stabilisce i valori di corrente e di tensione da impostare per un corretto processo di ricarica (in condizioni normali, per i dispositivi che non supportano queste funzioni, il caricabatteria a carica rapida fornirà una tensione di alimentazione pari a 5 Volt per impostazione predefinita).

I processi di negoziazione e di alimentazione vengono svolti grazie ad algoritmi implementati e memorizzati nei firmware dei chip di gestione integrati su questi caricabatteria.

È proprio in tali firmware, l’anello debole potenzialmente sfruttabile dagli attaccanti, che risiede la vulnerabilità BadPower. Risulta infatti possibile, in mancanza di un adeguato processo di verifica, craccare il firmware, in modo malevolo, modificando tutto il processo di negoziazione e di ricarica rapida per controllare il comportamento di alimentazione di un dispositivo target, sfruttando il canale dati previsto dall’architettura stessa.

Anatomia di un attacco BadPower

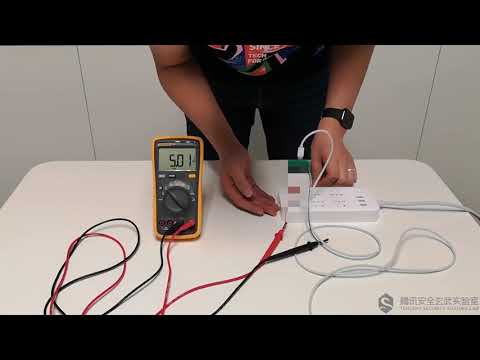

Riscrivendo il codice che controlla il comportamento dell’alimentazione (con il codice “BadPower”), i ricercatori hanno dimostrato di esser riusciti, indipendentemente da quanto stabilito durante la fase di negoziazione, a forzare il dispositivo di ricarica rapida compromesso a emettere in uscita sempre una tensione di 20 Volt erogando una potenza massima di 100 Watt e generando sul device in ricarica un sovraccarico tale da innescare un elevato surriscaldamento, con tutte le conseguenze del caso.

Poiché il codice “BadPower” può essere iniettato sul caricabatteria a carica veloce sia attraverso dell’hardware dedicato sia tramite uno smartphone o un tablet preventivamente compromesso, mettendo così a rischio tutti i dispositivi connessi successivamente, i ricercatori hanno schematizzato due scenari di attacco tipo.

Il primo scenario di attacco viene avviato tramite hardware dedicato:

- l’attaccante utilizza un dispositivo ad hoc, camuffato da telefono cellulare, per connettersi alla porta di ricarica del caricabatteria e alterare il relativo firmware;

- quando il caricabatteria compromesso viene adoperato per caricare altri dispositivi, innescherà un sovraccarico distruttivo sul dispositivo alimentato.

Il secondo scenario di attacco, invece, può essere condotto tramite un normale terminale:

- l’attaccante compromette, tramite iniezione del codice malevolo, un cellulare, un notebook o altri dispositivi terminali di un utente rendendo lo stesso dispositivo un vettore di attacco;

- quando l’utente collega il dispositivo terminale compromesso al caricabatteria, il codice “BadPower” provvede a riscrivere il firmware interno del caricabatteria, trasformando il caricabatteria in una ulteriore fonte di attacco.

I risultati dei test eseguiti

Durante la propria ricerca, Xuanwu Lab ha rilevato che sul mercato si possono trovare almeno 234 dispositivi di ricarica rapida. Testandone effettivamente 35, ha inoltre scoperto che 18 di questi sono risultati vulnerabili all’attacco BadPower, coinvolgendo esattamente 8 diversi brand.

Allo stesso tempo, i ricercatori hanno anche verificato che non tutti i produttori dei chip che vengono impiegati su tali caricabatteria consentono un aggiornamento ex novo del firmware a prodotto finito, rendendo, di fatto, la vulnerabilità BadPower irreversibile per questi prodotti.

Considerazioni finali

Poiché il prezzo di mercato dei prodotti per la ricarica rapida è abbastanza economico e la relativa domanda è in costante crescita, il numero di utenti potenzialmente interessati dal problema BadPower non è affatto trascurabile. Occorre, pertanto, trovare una soluzione quanto prima.

Poiché l’aggiornamento verso nuove release dei firmware come opzione risolutiva non è in generale praticabile per tutti i prodotti attualmente in commercio, il team di ricerca di Xuanwu Lab ritiene che per il futuro:

- i produttori di dispostivi di ricarica rapida, prevedano una rigorosa routine di verifica e severi controlli di sicurezza prima di adottare un firmware, anche per prevenire ulteriori vulnerabilità software;

- i produttori di apparecchiature di ricezione a carica non rapida alimentate via USB, prevedano l’implementazione di circuiti di protezione da sovratensione adeguatamente dimensionati;

- i produttori di apparecchiature di ricezione a carica rapida prevedano sempre un controllo di tensione e corrente in ingresso anche dopo la negoziazione di alimentazione.

Xuanwu Lab ha segnalato il 27 marzo 2020 in modo responsabile questo problema di sicurezza al CNVD (Chinese National Vulnerabilities Database) e sta promuovendo iniziative in collaborazione con i produttori del settore per adottare misure risolutive e formulare i relativi standard di sicurezza.

Nelle more gli utenti possono adottare alcune misure generali per mitigare la minaccia BadPower:

- non prestare in modo superficiale i propri caricabatteria, power bank e dispositivi a terzi;

- limitare l’impiego di interfacce USB tipo C (o prestare attenzione nel loro utilizzo) per forzare la ricarica rapida su dispositivi che non la supportano.