Una recente ricerca ha rilevato come i meccanismi di phishing siano in costante aggiornamento, evidenziando una nuova tecnica secondo la quale gli aggressori stanno attivamente sfruttando siti Web legittimi, basati sul noto gestore di contenuti WordPress, per “iniettare” un kit di phishing che imita fedelmente i passaggi di verifica di importanti servizi di pagamento online.

Indice degli argomenti

Pagine di phishing a tema PayPal dentro ignari siti WordPress

I ricercatori di Akamai hanno pubblicato la settimana scorsa un interessante report per descrivere una nuova tecnica di phishing. Al netto dei numeri, infatti, che vedono questo genere di attacchi in continua crescita e che negli Stati Uniti ha coinvolto quasi il 50% di tutti i cittadini in operazioni di furto d’identità (tra il 2020 e il 2022), la ricerca evidenzia una nuova tecnica utilizzata per diffondere campagne malevole, passando sempre di più inosservati. Questa volta interessando e sfruttando siti Web esistenti e legittimi, che nulla hanno a che pare con operazioni criminali, basati su WordPress, un famoso e largamente utilizzato gestore di contenuti per il Web.

Le fasi dell’attacco phishing Paypal

L’operazione analizzata si compone sostanzialmente di tre parti.

Prima fase. Inizialmente gli aggressori si procurano un accesso privilegiato alla piattaforma di amministrazione di WordPress. In questo caso vengono evidenziati attacchi di brute-force con i quali si tenta di ricostruire la password utilizzata dall’amministratore per proteggere il proprio account. Questo funziona molto bene con tutte le password “deboli”, recanti parole di senso compiuto, date di nascita e scarsa complessità nella loro composizione.

Seconda fase. Una volta garantito l’accesso alla piattaforma, i criminali installeranno un plugin utile a fare l’upload del kit di phishing già precedentemente predisposto e archiviato in file ZIP.

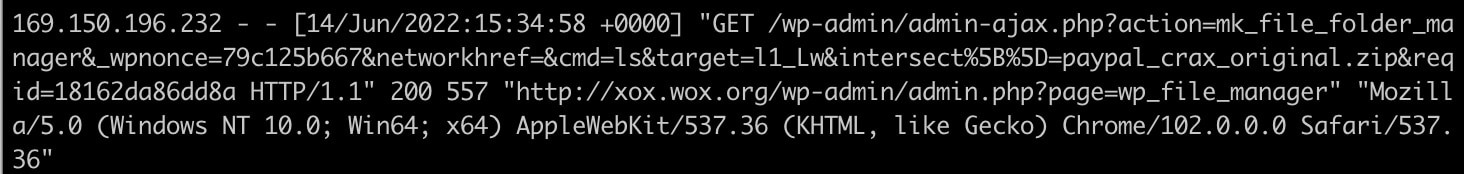

Si è visto, dall’analisi dei log sui web server presi di mira, che il plugin che viene installato per svolgere questo compito è wp-file-manager.

A questo punto può essere effettuato l’upload delle pagine contraffatte di PayPal, che svolgeranno il vero e proprio compito di furto dei dati sugli utenti visitatori che compileranno i campi. Il kit che viene così iniettato ha degli aspetti evoluti rispetto alle classiche pagine di phishing che siamo abituati ad analizzare. Incorpora infatti una funzione che aiuta ancora maggiormente ad eludere i controlli, filtrando gli indirizzi IP di connessione e verificando che non corrispondano a range utilizzati da organizzazioni di sicurezza e un elenco di domini noti che gli aggressori vogliono deliberatamente evitare. Tra questi spiccano Google, Microsoft, Sucuri, Eset, Sophos ecc.

La cura nei dettagli, in questo kit è testimoniata anche dalla modifica degli URL che vengono sfruttati. Nello specifico gli sviluppatori di questo codice malevolo hanno utilizzato la tecnologia htaccess, per riscrivere gli URL dei file del kit sottostante così che “/app/login.php” appaia in maniera più professionale e credibile come “/app/login”.

Terza fase. La diffusione della campagna di phishing. Ora che l’ambiente è pronto, ospitato su un sito Web legittimo e non registrato ad-hoc per perpetrare una campagna criminale, si può procedere con l’attività più di marketing di tutta l’operazione. Attirare visitatori al nuovo sito di phishing.

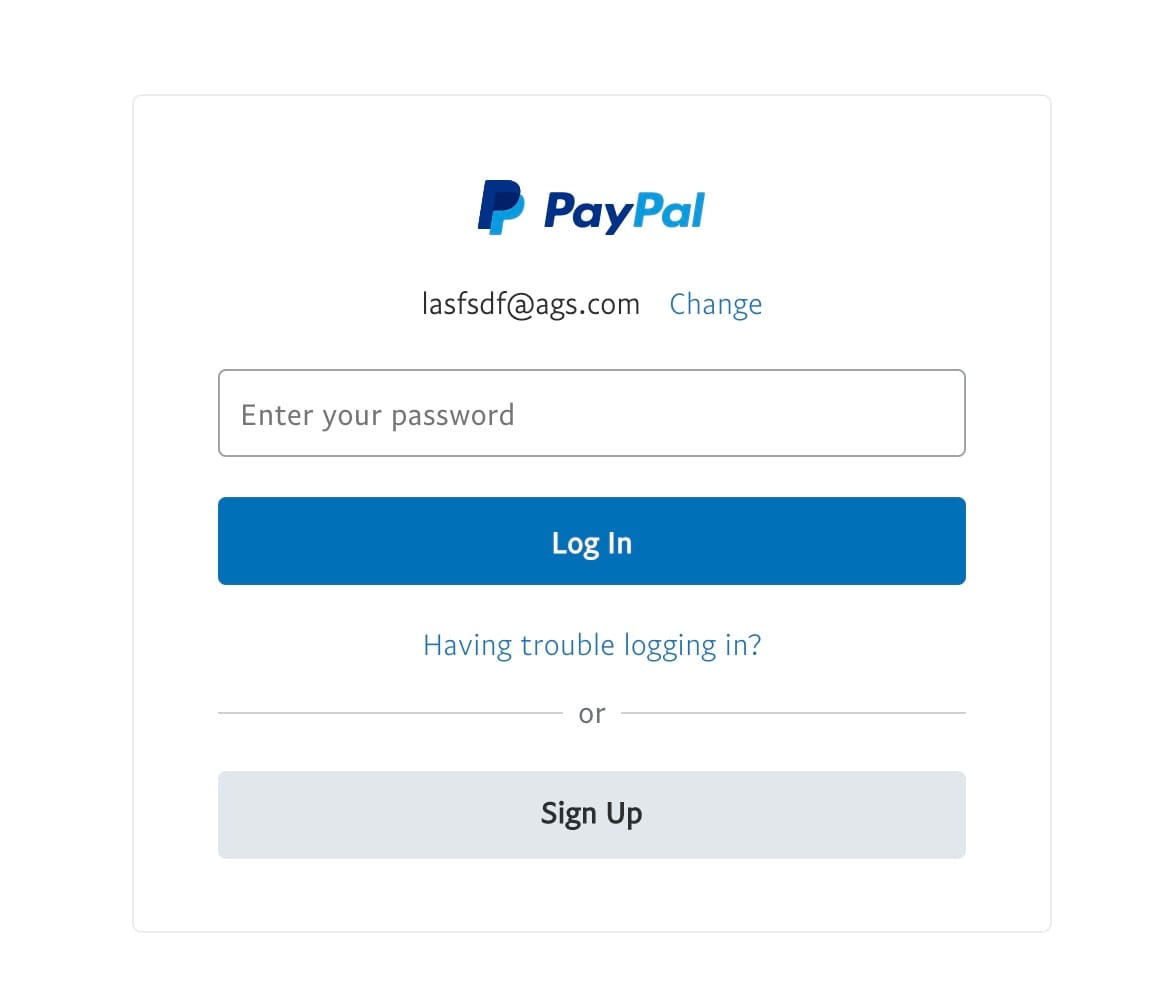

Dunque, il link così ottenuto verrà diffuso via e-mail e creando messaggi di posta convincenti si cerca di far aderire un utente alla campagna e spingerlo a compilare i campi richiesti. La grafica è sicuramente molto attraente e ingannevole.

Vengono dunque carpite le credenziali di accesso agli utenti PayPal, simulando tutte le schermate compresi gli OTP di sicurezza e le verifiche captcha. Ma anche, nelle schermate successive, tutti i dati dettagliati di pagamento tra cui carte di credito e conti correnti bancari da associare all’account PayPal.

Come riconoscere e difendersi da queste truffe

Questa campagna ha degli aspetti sicuramente innovativi all’interno del suo funzionamento, ma non è priva di segnali di debolezza. L’ultima fase, infatti, relativa alla richiesta dei dettagli sulle carte di credito, può da subito far insospettire un fruitore quotidiano del servizio PayPal, quello legittimo.

Sappiamo bene che i dettagli sui metodi di pagamento (carte e conti) sono memorizzati all’interno del nostro account PayPal, per cui l’accesso con username e password è sempre sufficiente per portare a termine un pagamento, senza bisogno di specificare ogni volta i dettagli degli strumenti di pagamento. Questo può senza dubbia accendere un primo campanello d’allarme.

Inoltre gli indirizzi Web sui quali perfezioniamo pagamenti: analizziamo con uno sguardo approfondito il sito Web nel quale stiamo per inserire i nostri dati di accesso. Deve sempre essere un dominio collegato a “paypal.com”, diffidare sempre da indirizzi di siti Web di terzi, benché legittimi e magari anche noti.