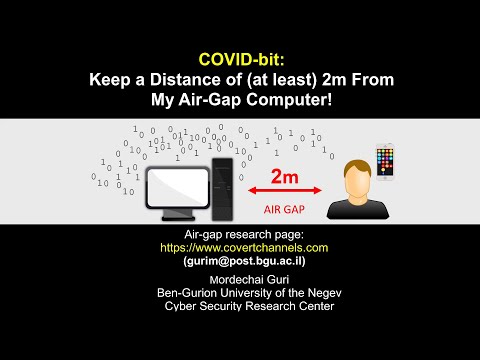

COVID-bit è solo l’ultima delle tecniche ideate quest’anno dal ricercatore di sicurezza Dott. Mordechai Guri della Ben-Gurion University of the Negev (Israel), dopo SATAn, Gairoscope ed ETHERLED, per eludere le protezioni e carpire dati riservati dalle reti e dai sistemi air-gapped.

Con la recente ricerca viene presentato un metodo di esfiltrazione di dati non convenzionale che sfrutterebbe un canale segreto precedentemente non documentato per far trapelare informazioni sensibili via etere da sistemi altamente isolati.

Indice degli argomenti

COVID-bit, la simulazione

Nonostante l’elevato livello di isolamento necessario per salvaguardare le informazioni sensibili che gestiscono, questi sistemi air gapped, come più volte documentato dall’esperto Guri, possono comunque essere compromessi ad esempio tramite l’utilizzo di unità USB infette, attacchi alla catena di approvvigionamento o azioni di utenti malintenzionati.

Durante la simulazione condotta dell’attacco COVID-bit, del codice implementato ad hoc e precedentemente installato su di una workstation appartenente alla rete isolata riuscirebbe a generare onde radio sfruttando “il consumo energetico dinamico dei computer moderni e manipolando i carichi momentanei sui core della CPU”.

La radiazione elettromagnetica generata potrebbe così essere intercettata tramite piccole antenne (camuffabili da cuffie/auricolari) facilmente collegabili a uno smartphone/laptop per catturare i segnali a bassa frequenza.

COVID-bit, il canale segreto

Nello specifico, l’attacco COVID-bit consentirebbe in tal modo di sfruttare il canale segreto generato dalle emissioni elettromagnetiche a bassa frequenza nella banda 0-60 kHz di un alimentatore a commutazione (SMPS) e di utilizzare la modulazione in frequenza FSK (frequency-shift keying) per codificare i dati binari.

“Regolando il carico di lavoro della CPU, è possibile regolarne il consumo energetico e quindi controllare la frequenza di commutazione momentanea dell’SMPS. La radiazione elettromagnetica generata da questo processo intenzionale può essere ricevuta a distanza utilizzando antenne appropriate”, spiega il Dott. Guri.

Lo studio dimostrerebbe infatti come le informazioni sensibili quali ad esempio file, chiavi di crittografia e dati biometrici possano essere modulati, inviati e ricevuti da un telefono cellulare posto nelle vicinanze ad una velocità massima di 1000 bit/sec. Le emanazioni verrebbero dopo demodulate per estrarre i dati.

Le informazioni verrebbero così emanate dal computer air-gapped (trasmettitore) via etere a una distanza di 2 metri e raccolte da un insider nelle vicinanze con un telefono cellulare o un laptop (ricevitore che riceve i dati esfiltrati, li decodifica e li consegna all’attaccante).

In particolare, l’attacco sarebbe anche altamente evasivo in quanto il codice dannoso non richiederebbe privilegi di root e potrebbe essere eseguito dall’interno di una macchina virtuale (VM).

La valutazione delle trasmissioni dati avrebbe inoltre rivelato come una sequenza dei tasti digitati e gli indirizzi IP /MAC possano essere esfiltrati rispettivamente quasi in tempo reale e in meno di 0,1 secondi e fino a un massimo di 16 secondi in funzione del bit rate.

Trasmettitori e ricevitori impiegati

Per l’attacco simulato sono stati impiegati come trasmettitori 3 diverse workstation, un laptop e un Raspberry Pi 3 in ambienti air-gapped e come ricevitori un laptop e uno smartphone.

Per gestire la sincronizzazione e delineare il processo di generazione dei segnali (ad una frequenza specifica e ad intervalli regolari) sono stati studiati degli algoritmi per implementare un programma transmitter per sistemi operativi Linux Ubuntu.

Infine, come ricevitori, responsabili del campionamento, dell’elaborazione e della demodulazione dati sono stati implementati:

- un demodulatore scritto in Python per laptop su sistema operativo Linux Ubuntu;

- un demodulatore app per smartphone Android.

Possibili contromisure

Secondo il Dott. Guri diverse sarebbero le contromisure difensive e protettive da adottare contro il canale nascosto studiato:

- l’esecuzione di un’analisi dinamica dei thread (a livello opcode) per rilevare eventuali comportamenti sospetti;

- avviare carichi di lavoro casuali sui processori della CPU quando viene rilevata un’attività anomala. Il carico di lavoro casuale producendo variazioni della frequenza di commutazione interferirebbe con la portante del processo malevolo;

- monitorare o disturbare i segnali nello spettro 0-60 kHz secondo gli standard TEMPEST;

- vietare l’uso di telefoni cellulari nell’area protetta. Soluzioni di questo tipo sarebbero però poco rilevanti in attacchi in cui sono coinvolti insider e/o hardware non autorizzato installato;

- utilizzare una gabbia di Faraday per prevenire emissioni elettromagnetiche. Questo approccio sarebbe però costoso e poco pratico come soluzione su larga scala.