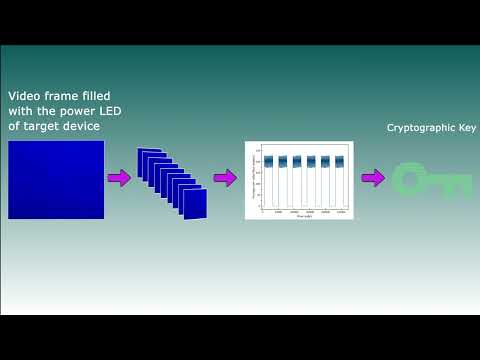

Il ricercatore Ben Nassi della Ben-Gurion University of the Negev ha dimostrato come sia possibile derivare una chiave crittografica usando una tecnica avanzata di analisi video. Attraverso una telecamera puntata verso un lettore di smart card dotato di LED di funzionamento, è stato possibile estrarre con successo una chiave ECDSA a 256 bit.

In pratica, i LED di potenza fornirebbero un mezzo necessario per sfruttare visivamente un problema di sicurezza che risiederebbe nelle librerie crittografiche.

“Presentiamo la crittoanalisi basata su video, un nuovo metodo utilizzato per recuperare le chiavi segrete da un dispositivo analizzando le riprese video del LED di alimentazione di un dispositivo”, ha spiegato il ricercatore, “Mostriamo che i calcoli crittografici eseguiti dalla CPU modificano il consumo energetico del dispositivo che influisce sulla luminosità del LED di alimentazione del dispositivo. Sulla base di questa osservazione, mostriamo come gli aggressori possono sfruttare le videocamere commerciali (ad esempio, la videocamera di un iPhone 13 o la videocamera di sicurezza connessa a Internet) per recuperare le chiavi segrete dai dispositivi”.

Uno degli aspetti più significativi del lavoro condotto dal ricercatore sta nel fatto che l’attaccante non dovrebbe impiegare sonde o oscilloscopi, ma solo sfruttare il metodo “rolling shutter” regolando opportunamente la frequenza di campionamento dell’intensità/luminosità del LED di potenza.

Analizzando i frame video per diversi valori RGB nel canale verde, l’attore malintenzionato potrebbe in tal modo identificare l’inizio e la fine di un’operazione crittografica.

L’intensità/colore dei LED di potenza potrebbe pertanto essere utilizzato per rilevare l’inizio e la fine delle operazioni crittografiche.

Infatti, i LED di potenza indicano quando un dispositivo è acceso e in genere emettono una luce che varia in luminosità e colore a seconda del consumo energetico del dispositivo collegato.

Ciò è dovuto al fatto che in molti dispositivi tali LED sono collegati direttamente alla linea di alimentazione del circuito elettrico, senza uso di filtri o stabilizzatori.

Indice degli argomenti

Gli esperimenti di crittoanalisi video-based

L’applicazione della crittoanalisi video-based è stata dimostrata eseguendo due attacchi crittoanalitici side-channel per recuperare rispettivamente:

Sicurezza IT e minaccia cybersecurity: Report 2024 dell'osservatorio del Politecnico di Milano

- una chiave ECDSA a 256 bit da una smart card analizzando le riprese video del LED di alimentazione di un lettore di smart card tramite una telecamera di sicurezza connessa a Internet dirottata situata a 16 metri di distanza dal lettore di smart card (qui la demo Minerva);

- un 378 -bit SIKE key da un Samsung Galaxy S8 analizzando le riprese video del LED di alimentazione degli altoparlanti USB Logitech Z120 collegati allo stesso hub USB (utilizzato per caricare il Galaxy S8) tramite un iPhone 13 Pro Max (qui la demo Herzbleed).

Alcune considerazioni

“Almeno sei lettori di smart card prodotti da cinque produttori venduti su Amazon sono vulnerabili a un attacco diretto. Samsung Galaxy S8 è vulnerabile a un attacco indiretto”, precisa Nassi rimarcando sulla probabilità che ci possano essere in circolazione altri dispositivi vulnerabili alla crittoanalisi basata su video e che l’utilizzo di librerie crittografiche aggiornate non può escludere la possibilità di ulteriori vulnerabilità zero-day nel loro codice.

Il rapporto pertanto raccomanda delle contromisure hardware che i produttori possono adottare per rafforzare la protezione dei loro dispositivi contro la crittoanalisi video, come quella di collegare in parallelo al LED di potenza un condensatore che funzioni come un “filtro passa-basso” o di usare un amplificatore operazionale tra la linea di alimentazione e il LED di funzionamento.

Contromisure hardware.

Sebbene si riconoscano alcune limitazioni per la messa in atto di entrambi gli attacchi in molti scenari reali, la ricerca punta i riflettori sul possibile sfruttamento in modo non intrusivo di un nuovo “side-channel” che supera la necessità di disporre di strumenti di misura particolari da applicare in prossimità del dispositivo da attaccare o di una compromissione da malware precedente.

“La crittoanalisi basata su video consente agli aggressori di recuperare le chiavi segrete utilizzando sensori di uso comune (videocamere) invece di un sensore professionale dedicato (ad es. scope, EMR) senza compromettere il dispositivo di destinazione con malware”.

Proteggi la tua infrastruttura IT dai cyber-attacchi, scopri come!