Si chiama NIS360 ed è un nuovo rapporto di ENISA (l’Agenzia dell’Unione europea per la cybersicurezza) che fornisce il livello di maturità e di criticità dei settori ad alta criticità ai sensi della direttiva NIS2, fornendo sia una panoramica comparativa sia un’analisi più approfondita di ciascun settore. Il rapporto è stato progettato per assistere gli Stati membri e le autorità nazionali nel:

- Comprendere il quadro generale e identificare le lacune

- Definire le priorità

- Evidenziare le aree di miglioramento.

Il NIS360 mira, inoltre, a supportare i decisori politici a livello sia nazionale sia dell’UE, a fornire un contributo sullo sviluppo di politiche e di strategie e sulle iniziative per rafforzare la cyber resilience.

Vediamo in dettaglio cosa rivela il report NIS360.

Indice degli argomenti

Rapporto 2024 NIS360 di ENISA

Il rapporto copre tutti i settori altamente critici ai sensi di NIS2 definiti nell’Allegato I e, precisamente:

- Energia: elettricità, teleriscaldamento e teleraffrescamento, petrolio, gas, idrogeno

- Trasporti: aereo, ferroviario, marittimo, stradale

- Finanza: banche, infrastrutture dei mercati finanziari (IMF)

- Salute

- Acque potabili e acque reflue

- Infrastrutture digitali: core internet5, cloud e data center, telecomunicazioni, servizi fiduciari

- Gestione dei servizi ICT

- Pubbliche amministrazioni

- Spazio

La performance di ciascun settore è valutata attraverso una serie di indicatori rispetto alle dimensioni di maturità e criticità definite. Per ogni indicatore, viene identificata un’origine dati corrispondente e viene specificato un algoritmo di punteggio che definisce il modo in cui i dati raccolti verranno tradotti in un punteggio. L’uso dell’algoritmo mira a garantire che ogni settore sia valutato sulla base di un quadro standardizzato che consenta confronti tra i settori.

Una volta assegnati i punteggi per settore, si procede all’analisi post-scoring per identificare quelli che la metodologia NIS360 descrive come settori “a rischio”, ovvero, quei settori che si posizionano relativamente più in basso di altri in termini di maturità, ma hanno un punteggio di criticità superiore al loro punteggio di maturità. L’identificazione della “zona di rischio” consente di stabilire le priorità.

È doveroso evidenziare che le entità all’interno dei settori altamente critici differiscono per dimensioni, modelli operativi, rischi affrontati, livelli di capacità e risorse di cyber sicurezza.

Pertanto, anche se la valutazione NIS360 si fonda su una combinazione di prospettive, le osservazioni tendono ad essere generalizzate per rappresentare il panorama complessivo a livello dell’UE. Di conseguenza, potrebbero non riflettere con precisione la situazione specifica di singole entità o Stati membri.

Il valore di questo lavoro risiede nella creazione di un quadro dinamico che consenta di: valutare lo stato attuale dei settori che rientrano nell’ambito di applicazione della NIS2; dare priorità alle azioni di sviluppo della maturità in modo efficace; identificare le aree in cui i miglioramenti mirati possono avere il maggiore impatto; guidare un processo decisionale più informato per rafforzare la resilienza settoriale e di consentire il monitoraggio continuo dei progressi nel tempo.

Allegato A – Metodologia NIS360

Parametri di Maturità – Di seguito la descrizione dei parametri di Maturità:

Quadro politico e linee guida – Si valuta la maturità e l’efficacia del quadro politico e legislativo nel settore della cibersicurezza. Gli aspetti chiave includono il quadro legislativo, l’assetto istituzionale a livello dell’UE, l’esperienza delle autorità nazionali, l’interazione tra i soggetti e tali autorità, e la disponibilità di orientamenti per la conformità.

Risk management e good practices – Si valuta la comprensione dei rischi informatici e le misure di mitigazione adottate. Gli aspetti chiave sono le pratiche di Risk management, la loro efficacia percepita e il ruolo delle iniziative a livello dell’UE per promuovere la Risk management e good practices.

Collaborazione e condivisione delle informazioni – Si valuta il livello di collaborazione e condivisione delle informazioni, sia tra entità e autorità, che a livello nazionale e dell’UE. Si esamina anche l’esistenza di iniziative a livello dell’UE che incoraggiano la collaborazione.

Preparazione operativa – Si valuta la preparazione del settore a gestire incidenti e crisi su larga scala. Gli aspetti chiave includono le pratiche per sviluppare e testare la preparazione, la capacità di rilevare e rispondere agli attacchi, e l’organizzazione di esercitazioni settoriali a livello dell’UE.

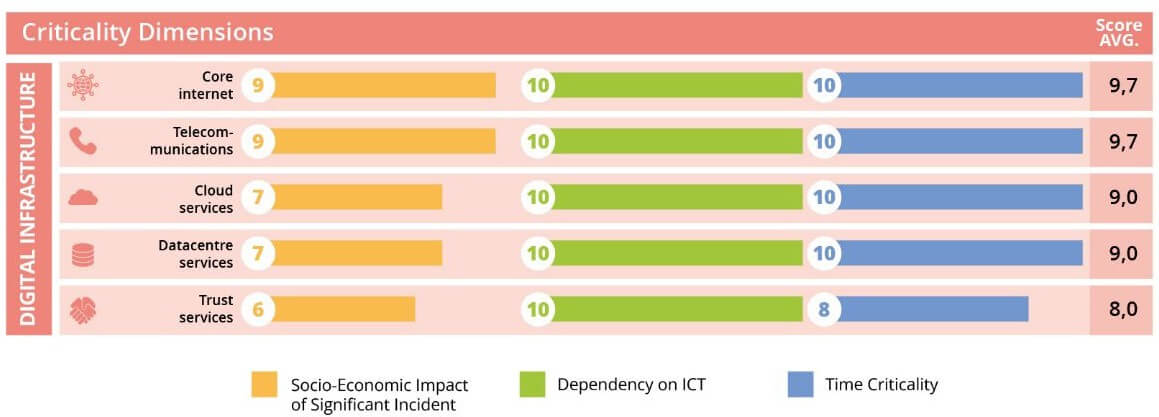

Gradi di criticità – Di seguito la descrizione dei gradi di criticità:

Impatto socio-economico degli incidenti significativi – Viene esaminato il potenziale impatto socio-economico del settore nel caso di un incidente significativo. Questo include la sua impronta economica in tutta l’UE, come i dati sull’occupazione e il numero di imprese, l’impatto di incidenti precedenti e la disponibilità di alternative ai servizi del settore.

Dipendenza dalle ICT – Si valuta quanto le entità del settore dipendano dai sistemi TIC per le loro funzioni e operazioni principali, considerando anche le interdipendenze con altri settori.

Criticità temporale – Si valuta la rapidità con cui l’impatto di un incidente significativo nel settore si rifletterà sulla società e sull’economia, e/o sugli altri settori, tenendo conto dell’esistenza di alternative e della sensibilità temporale delle operazioni del settore.

Allegato B. Ripartizione delle criticità per settore

Di seguito la rappresentazione delle criticità per settore e relativi punteggi-

Allegato C – Ripartizione del grado di Maturità per settore

Allegato D – Analisi settore per settore

Settore energetico

È composto da diverse entità che si occupano della generazione, trasmissione, distribuzione e gestione dell’energia nei sottosettori dell’elettricità, teleriscaldamento e tele-raffreddamento, petrolio, gas e idrogeno. Ciascun sottosettore e le relative entità hanno un ruolo specifico all’interno dell’ecosistema energetico, contribuendo all’erogazione efficiente e affidabile dell’energia.

Sottosettore dell’energia elettrica – Esso include diverse entità chiave, quali:

- Produttori di energia elettrica.

- Gestori dei sistemi di trasmissione (TSO – Transmission System Operators), responsabili della trasmissione su lunghe distanze.

- Gestori dei sistemi di distribuzione (DSO – Distribution System Operator), che forniscono energia elettrica ai consumatori.

- Fornitori di energia elettrica al dettaglio, che vendono energia ai consumatori.

- Gestori del mercato dell’energia elettrica designati, che facilitano la negoziazione nei mercati dell’energia.

- Soggetti che offrono servizi di stoccaggio dell’energia, gestione della domanda e aggregazione.

- Gestori di punti di ricarica, che supportano l’infrastruttura per i veicoli elettrici.

Sottosettore del teleriscaldamento e teleraffrescamento – Esso comprende operatori che gestiscono sistemi per la distribuzione di energia termica a edifici e impianti.

Sottosettore petrolifero – Esso include operatori di impianti di produzione, raffinerie, strutture di stoccaggio, condotte di trasmissione a lunga distanza e entità centrali di stoccaggio per le riserve strategiche.

Sottosettore del gas – Esso si focalizza su: esplorazione, produzione e distribuzione di gas naturale per riscaldamento, generazione di elettricità e processi industriali. Comprende imprese di fornitura, imprese di gas naturale, TSO per le condotte ad alta pressione, DSO per la consegna locale, gestori dei sistemi di stoccaggio e gestori di sistemi GNL (Gas Naturale Liquefatto).

Sottosettore dell’idrogeno – Esso è in espansione per supportare la decarbonizzazione e la sostenibilità, si concentra sulla produzione, stoccaggio e trasmissione dell’idrogeno per integrarlo nei sistemi energetici e industriali.

Di seguito la situazione del settore energia per sottosettori in termini di maturità.

Quadro politico e orientamenti

Nel contesto del quadro politico e orientamenti, si evince quanto segue.

Sottosettore energia elettrica è al primo posto grazie alla Direttiva NIS e al Network Code on Cybersecurity (NCCS), entrato in vigore il 13 giugno 2024. L’NCCS mira a migliorare la resilienza informatica delle reti elettriche, fornendo un quadro chiaro e orientamenti pratici. Organismi come ACER (Agency for the Cooperation of Energy Regulators), ENTSO-E (European Network of Transmission System Operators for Electricity) ed E.DSO (- European Distribution System Operators) sono fondamentali nel sostenere il miglioramento della sicurezza informatica nel settore.

Sottosettore gas e idrogeno segue con punteggi simili. Il gas beneficia del supporto dell’ENTSO-G, che ha posto maggiore attenzione alla sicurezza informatica. L’idrogeno, invece, è ancora all’inizio nella costruzione del suo quadro di cibersicurezza, sebbene la formazione di ENNOH (European Network of Network Operators for Hydrogen) nel 2024 mirasse a migliorare il coordinamento tra gli operatori, con un ruolo specifico nella sicurezza informatica.

Sottosettore gasolio, teleriscaldamento e teleraffrescamento – Essi sono in posizione inferiore. Sebbene coperti dalla NIS2, non hanno ancora sviluppato sforzi coordinati per allinearsi meglio ai requisiti della direttiva.

Risk management e good practices – Il settore energetico mostra un’implementazione diffusa di pratiche solide di Risk management informatico. Ciò include l’approvazione della leadership per i controlli di rischio informatico, politiche di sicurezza informatica nella catena di approvvigionamento e misure per rafforzare la fiducia nella catena stessa. Le entità del settore dimostrano una buona comprensione dei rischi informatici, adottando misure di mitigazione efficaci e pratiche solide per gestire le vulnerabilità e i sistemi legacy sia nell’IT che nell’OT.

Le autorità di vigilanza nazionali e settoriali notano differenze tra i sottosettori, con l’elettricità, il gas e il petrolio che avanzano significativamente nell’attuazione delle misure allineate alla NIS2 per identificare e contrastare le minacce informatiche.

Sottosettore energia elettrica – Esso si distingue per le sue prestazioni elevate, supportate da iniziative dell’UE come la valutazione del rischio condotta dal NISCG (Network and Information Systems Cooperation Group) nel 2024 e le disposizioni del NCCS (Network Code on Cybersecurity), che si allineano agli standard del settore.

Sottosettori teleriscaldamento, teleraffrescamento e idrogeno – Essi hanno mostrato progressi limitati. Inoltre, le entità di tutti i sottosettori tendono ad eccellere nelle misure pre-incidente rispetto a quelle post-incidente.

Sottosettore gas ha beneficiato di sforzi mirati per sviluppare la capacità di Risk management cyber, utilizzando un approccio “train the trainer” per i TSO del gas basato sul quadro “AR-in-a-box” dell’ENISA, introdotto nel 2023.

Collaborazione e condivisione delle informazioni – Dal report si evince che molte entità partecipano a iniziative di condivisione delle informazioni e collaborazione, principalmente tramite associazioni di categoria, EU-ISAC (European Information sharing and analysis centres) e ISAC nazionali, e interagiscono con le autorità nazionali competenti. Anche le autorità di vigilanza partecipano a queste iniziative a livello nazionale ed europeo, sebbene in misura minore rispetto ad altri settori. L’ENISA sostiene questi sforzi con aggiornamenti bimestrali condivisi con il settore.

Sottosettore energia elettrica – Esso si distingue per la sua maggiore maturità, grazie a un ISAC attivo a livello dell’UE (EE-ISAC), alla rete europea per la cibersicurezza (ENCS – European Network for Cyber Security) e al coinvolgimento delle autorità nazionali nel gruppo di cooperazione NIS sull’energia. Beneficia inoltre di eventi specifici per la cibersicurezza, come la conferenza annuale sulla cibersicurezza, la cui sesta edizione si è svolta nell’ottobre 2024.

Sottosettore gas – Esso ha beneficiato nel 2023 di diverse iniziative, tra cui un seminario congiunto sull’energia organizzato da ENTSOG, EASEE-Gas (European Association for the Streamlining of Energy Exchange for Gas) e GIE (Gas Infrastructure Europe), e la creazione di una task force comune tra ENTSOG e GIE, che ha sviluppato un quadro per una collaborazione più approfondita.

Sottosettore petrolio, teleriscaldamento e idrogeno – Essi non dispongono di iniziative simili a livello dell’UE, limitando la loro capacità di raggiungere una maturità comparabile nella condivisione delle informazioni e nella collaborazione.

Preparazione operativa – Nel settore dell’energia, le entità si impegnano in attività di preparazione principalmente all’interno delle loro organizzazioni, con meno partecipazione a esercitazioni e seminari a livello dell’UE. Generalmente, le capacità di rilevamento e risposta delle entità consentono di gestire alcuni attacchi sofisticati su gran parte delle loro infrastrutture.

Sottosettore energia elettrica – Le entità di questo sottosettore sono considerate le più preparate a gestire incidenti o crisi, avendo documentato e testato piani attraverso esercitazioni informatiche.

Sottosettore petrolifero e gas – Esso si posiziona al secondo posto distinguendosi per piani documentati, ma non sempre testati.

Sottosettore teleriscaldamento, teleraffrescamento e idrogeno – Esso risulta meno preparato, con pochi soggetti che hanno stabilito e testato piani.

A livello dell’UE, l’esercizio Cyber Europe 2024 si è concentrato sui settori dell’energia elettrica e del gas.

Criticità

Dal report di ENISA si evince quanto segue:

Sottosettore energia elettrica – È al centro della trasformazione digitale nel settore energetico dell’UE. Tale evoluzione permette una maggiore affidabilità e una migliore integrazione delle fonti di energia rinnovabile.

Sottosettori Gas, Petrolio, Teleriscaldamento e Idrogeno stanno adottando soluzioni digitali per migliorare i processi operativi, tra cui: la produzione, il monitoraggio e la manutenzione. L’adozione di tecnologie come la manutenzione predittiva e il monitoraggio delle condotte è in crescita.

La crescente dipendenza del settore energetico dell’UE dalle TIC e dai sistemi interconnessi aumenta la vulnerabilità alle minacce informatiche. Secondo il Threat Report 2024 di ENISA, il settore ha rappresentato il 3,27% di tutti gli eventi di minaccia nel 2024, con DDoS e ransomware come minacce principali.

Inoltre, la criticità varia tra i sottosettori energetici dell’UE, influenzata dalla dipendenza dalle TIC e dall’impatto socioeconomico potenziale degli attacchi informatici. L’energia elettrica, per il suo ruolo centrale, è più critica rispetto all’idrogeno, in termini di distribuzione dell’energia e operatività di altri settori.

Impatto socioeconomico

Di seguito gli impatti per sottosettori:

Sottosettore Energia Elettrica – Esso ha il punteggio di impatto più elevato a fronte del suo ruolo centrale nel settore energetico e della sua importanza per l’economia. Un grave incidente informatico potrebbe causare interruzioni diffuse, inclusi blackout che colpirebbero direttamente i consumatori e influenzerebbero altri settori critici come le telecomunicazioni.

Sottosettore Gas – Esso è al secondo posto in termini di impatto, essendo una fonte energetica dominante per le famiglie nell’UE. Gli incidenti informatici potrebbero causare interruzioni temporanee, ma gli effetti sarebbero meno diffusi rispetto al sottosettore dell’energia elettrica e con minori effetti a catena su altri settori.

Sottosettore Petrolio, Teleriscaldamento e Idrogeno – Questi sottosettori hanno un impatto socioeconomico più limitato in caso di violazioni della cibersicurezza. Le interruzioni sarebbero probabilmente isolate e avrebbero un effetto più contenuto, con conseguenze economiche minime rispetto all’elettricità o al gas.

Dipendenza da ICT – Di seguito le evidenze del rapporto:

Sottosettore Energia Elettrica –Esso è il più dipendente dalle tecnologie digitali a fronte della trasformazione digitale delle reti elettriche. Tale evoluzione favorisce la convergenza tra sistemi IT e OT, cruciali per il monitoraggio in tempo reale delle reti, bilanciare domanda e offerta, prevenire sovraccarichi e rispondere rapidamente alle emergenze.

Sottosettore Gas – Esso si distingue per una notevole dipendenza dalle ICT, sebbene tale dipendenza sia leggermente inferiore rispetto al sottosettore dell’energia elettrica. Questo sottosettore sta acquisendo un’importanza crescente, in particolare nelle attività di estrazione, lavorazione e distribuzione, poiché la tecnologia operativa sta diventando sempre più cruciale. Tuttavia, il processo di digitalizzazione nel settore del gas è meno avanzato rispetto a quello dell’elettricità.

Sottosettore Petrolio, Teleriscaldamento e Idrogeno – Questi sottosettori dipendono meno dalle ICT, con un’adozione digitale più lenta. Sebbene stiano incorporando tecnologie per migliorare l’efficienza e le operation, molti processi restano solo parzialmente digitalizzati. L’idrogeno è nelle prime fasi di digitalizzazione, mentre il teleriscaldamento e teleraffrescamento avanzano più lentamente rispetto a elettricità e gas.

Criticità temporale – Di seguito quanto si evince dal report.

Sottosettore dell’energia elettrica – Esso è al primo posto per criticità temporale, poiché un incidente significativo è destinato ad avere un impatto immediato a causa del suo ruolo centrale nella vita quotidiana e delle interdipendenze con settori critici come telecomunicazioni e trasporti, potenzialmente causando effetti a cascata.

Sottosettore Gas –Esso mostra una moderata criticità temporale, con gli impatti degli incidenti che si manifestano generalmente entro poche ore, offrendo potenzialmente del tempo per la mitigazione. Gli effetti economici sono meno gravi rispetto alle interruzioni di elettricità.

Sottosettore Petrolio, Teleriscaldamento e Idrogeno – Questi sottosettori presentano una minore criticità temporale. Gli incidenti tendono ad avere effetti ritardati e limitati, interessando solo alcuni settori e provocando interruzioni meno diffuse rispetto agli incidenti nel settore elettrico.

Raccomandazioni

Sulla base di quanto sopra, ENISA propone le seguenti aree di miglioramento/intervento per aiutare il settore a sviluppare ulteriormente la propria maturità a livello di cybersecurity.

Supporto alle autorità nazionali nei settori meno maturi – Rafforzare la comprensione da parte delle autorità nazionali delle sfide uniche nei sottosettori meno maturi, quali: petrolio, teleriscaldamento e idrogeno. Ciò può essere facilitato mappando i portatori di interesse e identificando le esigenze di cibersicurezza, tenendo conto del livello di digitalizzazione.

Supporto nell’Attuazione della NIS 2 – Fornire alle autorità nazionali gli strumenti per supportare efficacemente i soggetti nell’attuazione e nell’armonizzazione dei requisiti di NIS2 e altre normative, garantendo coerenza tra gli Stati membri.

Rafforzamento della Capacità di Risk management – Nel settore dell’energia elettrica, sostenere lo sviluppo di metodologie di valutazione dei rischi per la cibersicurezza e delle misure di mitigazione previste dal NCCS.

Condivisione delle Informazioni e Collaborazione – Migliorare la condivisione delle informazioni e la collaborazione tra le entità del sottosettore dell’elettricità e del gas, condividendo aggiornamenti di consapevolezza situazionale con un numero maggiore di stakeholder.

Piani di Risposta agli Incidenti e Gestione delle Crisi – Assistere i soggetti nel creare e implementare piani di risposta agli incidenti e gestione delle crisi. Rafforzare la capacità delle autorità nazionali di rispondere a incidenti transfrontalieri attraverso una migliore comprensione degli strumenti disponibili e validandoli mediante esercitazioni pratiche.

Settore trasporti

Il settore dei trasporti costituisce la spina dorsale della rete di trasporto europea ed è suddiviso in quattro sottosettori chiave secondo la direttiva NIS2: aviazione, ferroviario, marittimo e stradale. Ogni sottosettore include entità critiche per l’efficienza, la sicurezza e la connettività delle infrastrutture di trasporto. Vediamo in dettaglio cosa comprendono.

Sottosettore dell’Aviazione:

- Vettori aerei commerciali per servizi passeggeri e merci.

- Enti di gestione aeroportuale per la gestione degli aeroporti e strutture.

- Operatori del controllo del traffico aereo per la navigazione sicura degli aeromobili.

Sottosettore Ferroviario

- Gestori dell’infrastruttura ferroviaria per sviluppo e manutenzione di binari e sistemi di segnalamento.

- Società ferroviarie per servizi passeggeri e merci.

Sottosettore Marittimo

- Società marittime per gestione flotte di passeggeri e merci.

- Autorità portuali e operatori per gestione porti.

- Servizi di gestione del traffico marittimo per supervisione movimenti e sicurezza navi.

Sottosettore Stradale

- Autorità di gestione stradale per gestione traffico e infrastrutture.

- Operatori di sistemi di trasporto intelligenti per controllo del traffico e servizi di informazione in tempo reale.

Maturità – Il settore dei trasporti dell’UE è composto da sottosettori con livelli di maturità variabili, tutti posizionati nella fascia di maturità moderata

Sottosettore Aviazione – Esso è leader nella cibersicurezza, regolata dalla direttiva NIS2 e da regolamenti specifici come (UE) 2023/203 e 2022/1645 che offrono un quadro dettagliato per la gestione dei rischi di sicurezza delle informazioni, supportato dall’ European Aviation Safety Agency (EASA). Nel 2024, l’EASA ha collaborato con il NIS CG (NIS Cooperation Group) per affrontare sovrapposizioni e lacune normative.

Sottosettore Ferroviario – È posizionato al secondo posto, guidato dalla direttiva NIS2 e dal CRA (Cyber Resilience Act). L’armonizzazione tra Stati membri è essenziale per evitare il sovraccarico dei requisiti di conformità. Supportato European Railways Agency (ERA), il settore sta mappando i requisiti normativi con gli standard internazionali per allinearsi ai requisiti NIS2.

Sottosettore Marittimo – Si posiziona anch’esso al secondo posto ed è supportato dalla direttiva NIS2 e dall’ European Maritime Safety Agency (EMSA) che, nel 2024, ha pubblicato linee guida per l’armonizzazione della sicurezza marittima, anche se non specificamente per la direttiva NIS2.

Sottosettore Stradale – Manca di un supporto mirato e ciò ne ostacola la maturità in materia di cybersecurity rispetto ad altri settori.

Risk management e good practices –Molte entità nel settore dei trasporti hanno implementato solide pratiche di Risk management informatico, comprese politiche di sicurezza della supply. Tuttavia, l’attuazione completa delle misure allineate alla NIS2 è ancora in corso, con il trasporto aereo più avanti e il trasporto stradale più indietro, mentre ferroviario e marittimo dipendono ancora da sistemi preesistenti.

Sottosettori Aviazione, Ferroviario Marittimo – Registrano punteggi di maturità più elevati grazie a iniziative a livello dell’UE. L’aviazione beneficia delle normative EASA, le ferrovie delle specifiche CENELEC (European Committee for Electrotechnical Standardization) e dell’orientamento ENISA; mentre il settore marittimo avanza con il supporto di EMSA che offre formazione e linee guida su minacce emergenti.

Sottosettore Stradale – Si colloca all’ultimo posto per maturità e, anche se esistono sforzi di sensibilizzazione sui rischi di cibersicurezza, le azioni a livello dell’UE per affrontare sistematicamente questi rischi sono state limitate.

Collaborazione e condivisione delle informazioni – Nel settore dei trasporti, molte entità partecipano attivamente a iniziative di condivisione delle informazioni e collaborazione attraverso associazioni di categoria, EU-ISAC e ISAC nazionali. Le autorità di vigilanza partecipano a livello nazionale ed europeo, con il supporto dell’ENISA tramite aggiornamenti bimestrali SITAW.

Di seguito le principali evidenze.

Sottosettore Aviazione – L’aviazione è leader in questo ambito, con forti iniziative a livello dell’UE come il gruppo consultivo SAGAS (Satellite Augmented Global Aircraft Surveillance), seminari su jamming e spoofing GNSS (Global Navigation Satellite System), Aviation Cybersecurity Summit, e il lavoro di gruppi come l’ECCSA (European Center for Cybersecurity in Aviation) e NoCA (Network of Cybersecurity Analysts) promossi dall’AESA.

Sottosettore Marittimo – Esso presenta iniziative simili, con il SAGMAS (Stakeholders Advisory Group on Maritime Security) e l’ISAC marittimo europeo che supportano la collaborazione. L’EMSA organizza la conferenza annuale sulla cibersicurezza marittima e gruppi di lavoro su minacce specifiche come lo spoofing AIS (Automatic Identification system).

Sottosettore Ferroviario – Mostra punteggi comparabili al marittimo, grazie agli sforzi dell’UE e del LANDSEC (Expert Group on Land Transport Security), supportato dall’ENISA e dall’European CISO Forum for Rail. L’ERA (European Union Agency for Railways) e l’ENISA ospitano una conferenza annuale sulla sicurezza informatica nelle ferrovie.

Sottosettore Stradale – Si colloca all’ultimo posto, con una collaborazione relativamente poco sviluppata. L’auto-ISAC esiste, ma si concentra principalmente sui costruttori di automobili, escludendo altre entità critiche come le autorità stradali e gli operatori di sistemi di trasporto intelligenti.

Preparazione operativa – Nel settore dei trasporti, le organizzazioni partecipano ad attività di preparazione principalmente internamente, con un minor coinvolgimento in esercitazioni e seminari a livello dell’UE. Le entità del settore ritengono che le loro capacità di rilevamento e risposta siano sufficienti per gestire alcuni attacchi sofisticati sulla maggior parte delle loro infrastrutture.

Sottosettore aviazione – Esso risulta essere i più preparato per incidenti o crisi, grazie a piani documentati e testati attraverso esercitazioni informatiche, anche a livello dell’UE.

Sottosettore ferroviario e marittimo – Molte entità dispongono di piani documentati, ma non sempre testati.

Sottosettore stradale – Esso è considerato meno preparato, con meno piani stabiliti e testati. Gli attacchi in questo ambito sono percepiti come aventi un impatto principalmente nazionale o regionale, e mancano informazioni complete sulla preparazione a livello nazionale, complicando la valutazione della situazione generale. Sebbene il sottosettore possa essere esposto ad alcuni rischi transfrontalieri, questi non sono impattanti a livello europeo.

Criticità – Il settore dei trasporti dell’UE mostra livelli di digitalizzazione diversi tra i suoi sottosettori, influenzati dall’evoluzione tecnologica e dalle complessità operative specifiche di ciascun tipo di trasporto.

Sottosettore aviazione – È il più avanzato digitalmente, con sistemi di gestione del traffico aereo sofisticati, operazioni di volo automatizzate e sistemi integrati per la gestione dei passeggeri.

Sottosettori marittimo e ferroviario – Essi stanno progredendo nella digitalizzazione. Il settore marittimo si affida sempre più a sistemi digitali per le operazioni portuali, la localizzazione delle navi e la gestione del traffico, con l’introduzione dell’interfaccia unica marittima europea.

Il settore ferroviario adotta progressivamente il segnalamento digitale e sistemi automatizzati, con l’implementazione dell’ERTMS (European Rail Traffic Management System) nei principali corridoi per migliorare l’efficienza.

Sottosettore stradale – Esso risulta il meno avanzato digitalmente tra i quattro, nonostante l’adozione graduale di ITS (Intelligent Transport Systems) per migliorare la gestione del traffico e i servizi di informazione in tempo reale.

Il report NIS360 rivela che il settore dei trasporti dell’UE è sotto forte pressione da parte delle minacce informatiche, posizionandosi al secondo posto tra i settori più colpiti secondo il rapporto ENISA 2024, rappresentando l’11,19% degli eventi registrati. Gli attacchi DDoS sono i più comuni, seguiti dai ransomware. Secondo il CIRAS (Cybersecurity Incident Reporting and Analysis System) il settore ha registrato il 16% di tutti gli incidenti nel 2023, con il 60% attribuito ad azioni dolose.

Nonostante queste sfide, i sottosettori dei trasporti dell’UE presentano vari livelli di criticità, determinati dall’impatto socioeconomico degli incidenti, dalla dipendenza dalle ICT e dalla criticità temporale.

Impatto socioeconomico

Dal report di ENISA si evince quanto segue.

Sottosettore aviazione e marittimo – Questi sottosettori hanno il più alto impatto socioeconomico tra tutti i trasporti, a causa del loro ruolo cruciale nella circolazione dei passeggeri e nella logistica delle merci.

Nel settore dell’aviazione, un incidente può causare ritardi o cancellazioni di voli, influenzando migliaia di passeggeri, viaggi d’affari e catene di approvvigionamento globali. Le perdite finanziarie possono essere significative per compagnie aeree e operatori aeroportuali, soprattutto in caso di interruzioni nei principali hub europei.

Nel settore marittimo, incidenti di cibersicurezza possono perturbare gravemente le catene di approvvigionamento, influenzando la produzione just-in-time, le operazioni di vendita al dettaglio e la sicurezza energetica, dato che i porti gestiscono risorse critiche come petrolio e materie prime.

Sottosettore ferroviario – L’impatto socioeconomico degli incidenti di cibersicurezza nel settore ferroviario è considerato moderato, a causa della minore quota di traffico passeggeri e merci nell’UE. Gli incidenti possono interrompere i viaggi e la logistica locali e regionali, causando disagi ai pendolari e ritardi nelle catene di approvvigionamento, ma l’entità dell’impatto rimane più limitata rispetto a quella dei settori aereo e marittimo.

Sottosettore stradale – Nonostante le automobili siano il mezzo di trasporto passeggeri più comune e il secondo più comune per le merci, il settore stradale ha un impatto socioeconomico inferiore dagli incidenti di cibersicurezza a causa dei suoi livelli relativamente bassi di digitalizzazione. Inoltre, sebbene l’introduzione degli ITS stia migliorando gradualmente le infrastrutture stradali, la dipendenza attuale dai sistemi digitali non è ancora tale da causare gravi conseguenze socio-economiche. Tuttavia, con l’aumento della digitalizzazione, la vulnerabilità del settore alle minacce informatiche è destinata a crescere.

Dipendenze da ICT

Il report NIS360 evidenzia quanto segue.

Sottosettore Aviazione – Il settore dell’aviazione è il più avanzato digitalmente tra i trasporti, utilizzando sistemi ATM (Air Traffic Management) sofisticati e analisi avanzate dei dati per migliorare i servizi ai passeggeri e l’efficienza operativa. Iniziative come il sistema SWIM (System Wide Information Management) di EUROCONTROL hanno migliorato la condivisione delle informazioni nello spazio aereo europeo. Tuttavia, il settore si affida ancora a sistemi OT specializzati, come radar e apparecchiature di navigazione, che includono componenti legacy che necessitano di integrazione e protezione attente.

Sottosettore Ferroviario e Marittimo – Questi sottosettori condividono livelli di digitalizzazione simili, sebbene inferiori a quelli dell’aviazione. Le ferrovie stanno adottando progressivamente l’ERTMS (European Rail Traffic Management System) e soluzioni di segnalamento avanzate. Tuttavia, rimangono sfide nell’integrazione dell’infrastruttura OT legacy.

Il sottosettore marittimo ha abbracciato la digitalizzazione con la movimentazione automatizzata delle merci e i porti intelligenti, utilizzando tecnologie come digital twin e strumenti di ottimizzazione basati sull’intelligenza artificiale.

Sottosettore Stradale – Esso risulta essere il sottosettore meno maturo digitalmente a causa della limitata integrazione dei sistemi ICT. Sebbene tecnologie ITS e soluzioni di gestione intelligente del traffico vengano introdotte gradualmente, l’adozione non è ancora diffusa. Molti sistemi di gestione del traffico si basano su protocolli e hardware meno recenti, non progettati per i moderni standard di sicurezza informatica. Questo limita la dipendenza del settore da sistemi digitali e, di conseguenza, la sua esposizione ai rischi informatici.

Criticità temporale

Di seguito quanto si evince dal report ENISA.

Sottosettore Marittimo – Esso presenta il più alto livello di criticità temporale. Gli incidenti informatici che colpiscono le operazioni portuali, come ritardi nell’ormeggio e nella movimentazione delle merci, possono avere ripercussioni immediate e diffuse. Le merci sensibili al fattore tempo, come quelle deperibili, richiedono una lavorazione efficiente per mantenere la qualità, e i ritardi possono interrompere le catene di approvvigionamento, generando sfide finanziarie e logistiche a cascata.

Sottosettore Ferroviario e Aviazione – In questi settori, l’impatto degli incidenti significativi si manifesta generalmente nel giro di poche ore. Nel settore ferroviario, le perturbazioni dei sistemi di segnalamento o delle reti operative possono causare rapidamente ritardi nel traffico passeggeri e merci. Analogamente, nel settore dell’aviazione, gli incidenti che influenzano gli orari dei voli o i sistemi di gestione del traffico aereo possono generare ritardi a cascata negli aeroporti, con effetti più ampi per i viaggiatori e le operazioni cargo, sebbene l’impatto sulle merci sia meno grave rispetto al settore marittimo a causa dei volumi inferiori trasportati per via aerea.

Sottosettore Stradale -Esso ha la più bassa criticità temporale, considerando che la minore dipendenza dalle infrastrutture digitali e la ridondanza delle reti stradali contribuiscono a mitigare le conseguenze sociali ed economiche immediate di un incidente informatico significativo, limitando l’impatto complessivo.

Raccomandazioni – Sulla base di quanto sopra, si propongono le seguenti aree di miglioramento/intervento per aiutare il settore a sviluppare ulteriormente la propria maturità cibernetica.

Orientamenti su Misura per la Sicurezza Informatica – Fornire linee guida specifiche per gli enti di tutti i sottosettori dei trasporti per implementare controlli di gestione dei rischi di sicurezza informatica, in linea con la direttiva NIS2 e la legislazione settoriale applicabile. Ciò può includere lo sviluppo di strumenti di autovalutazione e la cooperazione con organismi di normazione per creare norme di sicurezza specifiche per il trasporto stradale.

Valutazioni Settoriali dei Rischi – Effettuare valutazione dei rischi a livello dell’UE per comprendere meglio le minacce cui è esposto il settore dei trasporti a livello comunitario.

Esercitazioni di Cibersicurezza a Livello UE – Facilitare esercitazioni di cibersicurezza a livello UE, specialmente per sottosettori che non vi hanno ancora partecipato, al fine di migliorare le capacità di risposta alle crisi e collegare le strutture di gestione delle crisi settoriali ai quadri nazionali ed europei. Concentrarsi su simulazioni di incidenti transfrontalieri per migliorare il coordinamento tra autorità e settore privato.

Rapporti di consapevolezza situazionale – Continuare a produrre e diffondere rapporti di consapevolezza situazionale specifici per settore, e dare priorità alle discussioni sulla sicurezza informatica in forum dedicati come SAGAS, SAGMAS, LANDSEC, ECCSA e NoCA.

Guide alle Good practices – Sviluppare e distribuire guide aggiornate alle good practices per aiutare gli enti a gestire le minacce alla cibersicurezza. Queste guide potrebbero includere studi di casi basati su incidenti passati e coprire argomenti come le interdipendenze dei sistemi cyber-fisici e la lotta alle minacce comuni.

Supporto al sottosettore stradale – Sostenere ulteriormente il settore stradale per allinearsi con la NIS2 e promuovere una comunità di stakeholder più forte, tramite programmi di formazione specifici e facilitando lo scambio di migliori pratiche tra i diversi attori del settore.

Settore finanziario

Il settore finanziario dell’UE è composto da entità che gestiscono transazioni finanziarie, forniscono credito e mantengono la stabilità del sistema finanziario europeo. Per questo studio, il settore è analizzato attraverso due sottosettori principali:

Sottosettore Bancario – Esso include gli enti creditizi, ovvero le banche, che svolgono un ruolo cruciale nella concessione di crediti e nella gestione delle transazioni finanziarie.

Sottosettore Financial Market Infrastructures (FMI) – Esso si concentra sulle controparti centrali e sulle sedi di negoziazione, che sono essenziali per il funzionamento e la stabilità del mercato finanziario, facilitando le transazioni e riducendo i rischi associati alla negoziazione.

Maturità – La maturità del settore rimane alta o moderatamente alta, con prospettive che diventeranno molto alte. Ciò è dovuto all’attuazione del regolamento DORA che riguarda tutte le entità del settore finanziario, non solo le entità incluse nell’ambito di applicazione della NIS.

Il settore finanziario dell’UE è uno dei più regolamentati, con la direttiva NIS2 che stabilisce i requisiti di base per la sicurezza informatica e la DORA che introduce norme specifiche per il settore.

Inoltre, la maturità in materia di cibersicurezza è rafforzata dagli sforzi delle European Supervisory Authorities (ESA) e della European Central Bank (ECB), che operano a livello dell’UE per supportare i vari attori dell’ecosistema finanziario nel migliorare la loro preparazione.

Ancora, nel 2024, sono state emanate norme tecniche di regolamentazione e di attuazione nell’ambito del DORA, ampliando le linee guida esistenti delle ESA e della ECB per migliorare la resilienza cibernetica a livello settoriale.

Risk management e good practices – Molte entità del settore hanno implementato pratiche avanzate di Risk management informatico, quali: l’approvazione da parte della leadership per i controlli del rischio; l’adozione di politiche di sicurezza informatica della supply chain; misure per promuovere la fiducia all’interno della supply chain; l’utilizzo di sicurezza avanzata come rilevamento delle minacce in tempo reale; l’autenticazione a più fattori e modelli zero-trust.

Sottosettore bancario – Esso mostra un livello superiore di maturità nella Risk management informatico rispetto alle FMI, evidenziando una maggiore maturità della rete e dei sistemi informativi. La maturità è sostenuta da iniziative a livello dell’UE, come gli standard e gli orientamenti emessi dalle ESA prima dell’applicabilità di DORA. Questi includono gli orientamenti dell’EBA sulla gestione dei rischi TIC e di sicurezza, gli orientamenti dell’EIOPA (European Insurance and Occupational Pensions Authority) sulla governance e sicurezza delle ICT, e le aspettative di sorveglianza della resilienza informatica per le infrastrutture dei mercati finanziari.

Collaborazione e condivisione delle informazioni – Molte entità partecipano attivamente a iniziative di collaborazione e condivisione delle informazioni. Queste attività avvengono principalmente attraverso gli EU-ISAC, le associazioni di categoria e gli ISAC nazionali. Anche le autorità di vigilanza nazionali sono coinvolte in queste iniziative, sia a livello nazionale che europeo, con gruppi di lavoro dedicati principalmente al sottosettore bancario.

Sottosettore bancario – Esso beneficia di due ISAC molto attivi, FI-ISAC e FS-ISAC, che includono un gran numero di istituti bancari.

Sottosettore FMI – Esso non gode dello stesso livello di organizzazione. Tuttavia, la CIISI-EU affronta parzialmente questo problema per gli attori sistemici all’interno dell’ecosistema finanziario.

Preparazione operativa – Nel settore finanziario, i soggetti intervistati si impegnano in attività di sviluppo della preparazione operativa, principalmente all’interno delle loro organizzazioni e, in misura minore, a livello dell’UE.

Sottosettore bancario – Esso ritiene che la sua capacità di rilevamento e risposta sia matura, consentendo la gestione di attacchi sofisticati nella maggior parte delle infrastrutture.

Sottosettore FMI – Esso mostra livelli di capacità inferiori, essendo principalmente in grado di rilevare attacchi più semplici e disponendo di piani che spesso non sono testati costantemente.

Il report ENISA rivela che, nel 2024, la ECB ha condotto una prova di stress sulla resilienza cibernetica per le banche, contribuendo allo sviluppo della loro resilienza operativa. Inoltre, il quadro TIBER-EU, basato sull’intelligence sulle minacce per il red teaming etico, aiuta le autorità competenti e le entità finanziarie a soddisfare i requisiti per i test di penetrazione basati sulle minacce.

Infine, è stato istituito il Systemic Cyber Incident Coordination Framework (EU-SCICF) per sostenere la comunicazione e il coordinamento durante le crisi informatiche sistemiche tra le autorità dell’UE, coinvolgendo anche i principali portatori di interessi internazionali.

Criticità

Il settore finanziario dell’UE si basa fortemente sulle tecnologie digitali per supportare operazioni fondamentali come le transazioni in tempo reale, la gestione dei dati, l’analisi dei rischi e l’individuazione delle frodi. Tali progressi migliorano l’efficienza e l’accuratezza di servizi essenziali quali l’online banking, le piattaforme di trading e i sistemi di pagamento. Tuttavia, l’elevata digitalizzazione, unita al ruolo critico del settore nell’economia e al trattamento di informazioni altamente sensibili, lo rende un bersaglio attraente per i criminali informatici.

Inoltre, il settore affronta minacce persistenti come il phishing, il ransomware e le violazioni dei dati. Secondo la relazione 2024 dell’ENISA sul panorama delle minacce, il settore ha rappresentato il 9% di tutti gli eventi registrati, con attacchi DDoS e minacce correlate ai dati come i più comuni. Sulla piattaforma CIRAS, il settore ha segnalato il 12% di tutti gli incidenti nel 2023, con il 27% attribuito ad attività dolose.

Il sottosettore bancario adotta tecnologie avanzate come la crittografia, l’autenticazione a più fattori e il rilevamento delle minacce basato sull’intelligenza artificiale per proteggere i dati e conformarsi alle normative. Tuttavia, non tutte le entità dell’ecosistema raggiungono gli stessi standard di sicurezza informatica. Pertanto, rafforzare la cibersicurezza in tutto il settore è essenziale per garantire fiducia, resilienza e stabilità al sistema finanziario dell’UE.

La criticità del settore finanziario nel suo complesso è considerata ad alto livello.

Impatto socioeconomico

Gli incidenti informatici nel settore bancario dell’UE tendono ad avere un impatto socioeconomico maggiore rispetto a quelli che colpiscono il settore FMI. Un attacco riuscito alle banche può causare interruzioni diffuse, influenzando milioni di clienti e aziende e l’economia in generale. Ciò può comportare perdite finanziarie, erodere la fiducia pubblica e causare problemi di liquidità. Al contrario, gli attacchi alle FMI, sebbene gravi, tendono ad avere un impatto più contenuto e meno visibile al pubblico.

Tuttavia, attacchi diffusi contro il sistema finanziario dell’UE potrebbero minare la fiducia nel sistema stesso e ostacolare l’attività economica, specialmente negli Stati membri che dipendono fortemente dalle transazioni digitali.

Dipendenza dalle ICT

Il settore finanziario si affida fortemente alle ICT per operazioni fondamentali come transazioni, gestione dei dati e analisi dei rischi. Di fatto, le TIC consentono l’elaborazione in tempo reale di grandi volumi di dati finanziari, garantendo accuratezza ed efficienza in servizi quali online banking, trading e sistemi di pagamento. Inoltre, esse supportano le misure di sicurezza informatica per proteggere i dati finanziari sensibili dalle minacce.

Criticità temporale – Gli incidenti informatici nel settore finanziario dell’UE sono altamente critici in termini di tempo a causa della sua natura interconnessa. Un attacco a una grande banca o a un’IMF può rapidamente diffondersi tra gli Stati membri, influenzando direttamente e indirettamente altri settori. La dipendenza da fornitori di servizi di terze parti e piattaforme cloud condivise aumenta il rischio di interruzioni rapide e diffuse. Il

Sottosettore bancario – Esso affronta una criticità temporale elevata, poiché qualsiasi incidente impatta direttamente le attività quotidiane dei cittadini, come l’accesso ai servizi bancari,

Sottosettore FMI – Esso incide direttamente sul settore finanziario.

Raccomandazioni

Sulla base delle osservazioni precedenti, ENISA propone le seguenti aree di miglioramento per aiutare il settore finanziario a sviluppare ulteriormente la propria maturità cibernetica:

Condurre esercitazioni specifiche per settore – Organizzare simulazioni da tavolo e altre esercitazioni mirate per migliorare la resilienza delle FMI e la loro capacità di risposta al rilevamento delle minacce.

Facilitare una maggiore collaborazione e condivisione delle informazioni – Promuovere la cooperazione, soprattutto tra le FMI, e tra l’intero settore finanziario e le istituzioni pubbliche a livello dell’UE, per rafforzare la sicurezza e la resilienza complessiva.

Settore sanitario

La direttiva NIS 2 amplia in modo significativo l’ambito dei soggetti considerati critici per l’ecosistema sanitario dell’UE. Secondo l’allegato I della NIS 2, il settore include i seguenti sottosettori sanitari:

- Fornitori di assistenza sanitaria, come ospedali e altri enti che forniscono assistenza sanitaria negli Stati membri.

- Laboratori di riferimento dell’UE.

- Enti di ricerca e sviluppo per i medicinali.

- Produttori farmaceutici.

- Produttori di dispositivi medici critici durante le emergenze di salute pubblica.

Maturità

L’ENISA ha osservato un miglioramento nella maturità della cibersicurezza nel settore sanitario, passando da un livello basso nel 2023 a un livello moderato nel 2024. Questo progresso è probabilmente dovuto al fatto che la maggior parte dei rispondenti dell’ENISA sono grandi imprese, piuttosto che a un cambiamento complessivo del settore.

Quadro politico e orientamenti – La direttiva NIS funge da quadro principale per il settore sanitario, ma la sua attuazione varia notevolmente tra gli Stati membri a causa della diversità dei soggetti sanitari. Tale quadro è integrato da altri regolamenti e proposte che affrontano aspetti specifici delle esigenze del settore, come il regolamento sui dispositivi medici, lo spazio europeo dei dati sanitari, la legge sulla resilienza informatica e la legge sull’intelligenza artificiale.

Inoltre, le autorità nazionali giocano un ruolo cruciale nel sostenere e vigilare sulla cibersicurezza e il supporto è percepito come fondamentale dai soggetti del settore, poiché non tutte le autorità offrono un’ampia gamma di servizi, come orientamenti di alto livello, audit, scansioni di sicurezza e vigilanza ex ante ed ex post. Ancora, sebbene si preveda un aumento delle risorse, del personale e della capacità operativa di queste autorità, le limitazioni attuali sottolineano la necessità di un supporto più completo e coerente in tutto il settore.

Risk management e good practices – IL report rivela che in più dell’80% delle entità sanitarie intervistate, i leader approvano i controlli di Risk management informatico, e sono presenti politiche per la Risk management della catena di approvvigionamento. Tuttavia, le linee guida su come gestire efficacemente questi rischi sono limitate. Anche se le entità possono condurre le valutazioni del rischio e attuare good practices, questi sforzi non sono coerenti in tutto il settore.

Inoltre, molte organizzazioni non hanno una chiara comprensione delle loro risorse critiche, dei rischi informatici correlati e delle strategie efficaci per la mitigazione. Ancora, a livello dell’UE, manca una comprensione completa dei rischi settoriali e un approccio unificato per affrontarli. È stata condotta una valutazione del rischio a livello dell’UE per il settore sanitario, evidenziando una lacuna nella gestione coordinata del rischio.

Collaborazione e condivisione delle informazioni – Il settore sanitario beneficia di diverse piattaforme di collaborazione consolidate, tra cui un ISAC a livello dell’UE, un gruppo di lavoro dedicato alla sicurezza delle reti e dell’informazione sanitaria, e una conferenza annuale sulla cibersicurezza sanitaria organizzata dall’ENISA. Sebbene le autorità nazionali cooperino efficacemente, è necessaria una maggiore collaborazione tra i soggetti privati. La partecipazione alle iniziative di condivisione delle informazioni e di collaborazione potrebbe essere migliorata all’interno del settore.

Preparazione operativa – La preparazione operativa del settore sanitario dell’UE è eterogenea. Le organizzazioni più grandi riportano posizioni operative più forti, indicando progressi nei loro sforzi di preparazione. Tuttavia, le autorità nazionali e settoriali evidenziano lacune significative nella preparazione complessiva del settore a gestire minacce, incidenti e crisi di cibersicurezza. Tale discrepanza è principalmente dovuta alla varietà di entità, dispositivi e prodotti nel settore, con molti enti che fanno ancora affidamento su sistemi legacy o obsoleti.

L’esercitazione Cyber Europe 2022, focalizzata sul settore sanitario, ha sottolineato carenze significative nella preparazione operativa. Nonostante le conoscenze acquisite e la tabella di marcia per il miglioramento, il settore rimane inadeguatamente preparato su scala più ampia. In particolare, ci sono prove limitate della capacità di rispondere efficacemente ad attacchi informatici su larga scala.

È necessario un lavoro sostanziale per raggiungere una prontezza operativa coerente a livello settoriale e affrontare le vulnerabilità esistenti.

Criticità

La digitalizzazione nel settore sanitario dell’UE sta avanzando costantemente, migliorando l’efficienza, l’accessibilità e la qualità dell’assistenza sanitaria in tutti gli Stati membri. Tuttavia, questa crescente dipendenza dai sistemi digitali introduce nuove sfide di sicurezza informatica, esponendo il settore a varie minacce e rischi.

Secondo l’Health Threat Landscape 2023 dell’ENISA i prestatori di servizi sanitari dell’UE, in particolare gli ospedali, sono stati i più colpiti dagli incidenti tra gennaio 2021 e marzo 2023, rappresentando il 42% degli incidenti. Anche le autorità, gli enti e le agenzie sanitarie (14%) e l’industria farmaceutica (9%) sono stati bersagliati.

Inoltre, il rapporto identifica il ransomware come la principale minaccia contro gli enti del settore sanitario (54%), sia per numero di incidenti sia per impatto, spesso accompagnato da violazioni dei dati.

Inoltre, quasi la metà degli incidenti totali analizzati (46%) ha riguardato minacce contro i dati delle organizzazioni sanitarie, come violazioni e fughe di dati.

Le minacce legate ai dati rimangono una delle principali preoccupazioni per il settore, non solo in Europa ma anche a livello globale. Nel 2023, su CIRAS, il settore sanitario ha registrato il 24% di tutti gli incidenti, il volume più alto tra tutti i settori segnalati sulla piattaforma.

Impatto socioeconomico – L’impatto socioeconomico di un incidente significativo nel settore sanitario è relativamente limitato, nonostante il suo ruolo chiave nell’occupazione tra i settori mappati dalla NIS2 nel 2022 e il suo contributo del 6,2% al valore aggiunto totale.

Inoltre, sebbene gli attacchi ransomware possano causare perdite finanziarie sostanziali, queste sono principalmente circoscritte a livello nazionale, con effetti economici minimi e più ampi. Ancora, gli incidenti informatici nel settore sanitario tendono ad avere un impatto moderato, principalmente a causa di interruzioni minori come sospensioni temporanee dei servizi, con effetti limitati al settore stesso.

A differenza di settori critici come quello dell’elettricità, le interruzioni nel settore sanitario difficilmente influenzano significativamente l’economia complessiva.

Dipendenza dall’ICT – Il settore sanitario mostra un’elevata dipendenza dai sistemi ICT. La maggior parte dei processi principali si basa largamente sugli strumenti ICT, con opzioni di backup manuale minime disponibili.

Strumenti come sensori, dispositivi di monitoraggio, soluzioni di intelligenza artificiale e cartelle cliniche elettroniche rendono difficile il funzionamento efficace senza di essi. Si prevede che questa dipendenza aumenterà ulteriormente, dato il ruolo unico del settore nel trattamento di informazioni altamente sensibili e personali.

Criticità temporale – Gli impatti degli incidenti nel settore sanitario si manifestano generalmente entro poche ore, ma il settore ha una tolleranza relativamente alta prima che un’interruzione diventi una crisi. Le funzioni critiche, come lo scambio di dati, possono spesso essere posticipate o gestite con metodi alternativi, conferendo al settore un livello moderato di criticità temporale. Tuttavia, incidenti significativi richiedono un’attenzione proattiva per prevenire interruzioni, salvaguardare la sicurezza del settore e affrontare il limitato potenziale di crescita delle scadenze.

Raccomandazioni

Per aiutare il settore a sviluppare ulteriormente la propria maturità cibernetica, ENISA propone le seguenti aree di miglioramento.

Chiarire l’interazione e le sinergie tra varie regolamentazioni e direttive – È necessario chiarire l’interazione e le sinergie tra la direttiva NIS2 e il regolamento sui dispositivi medici, insieme ad altre iniziative strategiche come l’AI Act, il Cyber Resilience Act, il Cyber Solidarity Act, l’EU e EU Health Data Space

Sviluppare e diffondere toolkit online, comprese linee guida per l’approvvigionamento di servizi, prodotti e infrastrutture.

Stabilire metodologie su misura per aiutare le entità a comprendere e gestire meglio i rischi di sicurezza informatica nei loro ambienti, utilizzando come risorsa di base la tassonomia delle minacce e delle risorse dell’ENISA nei servizi e nelle infrastrutture sanitarie intelligenti.

Condurre esercitazioni settoriali, comprese simulazioni da tavolo, per migliorare le capacità di risposta a livello nazionale. Integrare le esercitazioni pianificate a livello dell’UE con test localizzati più frequenti, includendo orientamenti sulle misure di sicurezza della tecnologia operativa (OT).

Ampliare la partecipazione alle iniziative di condivisione delle informazioni e di collaborazione, oltre a lanciare campagne di sensibilizzazione mirate per promuovere una cultura della sicurezza informatica più forte in tutto il settore.

Settore acque potabili ed acque reflue

I settori dell’acqua potabile e delle acque reflue comprendono soggetti fondamentali per il mantenimento dei servizi essenziali in tutta l’UE. In particolare:

- Fornitori e distributori responsabili della fornitura di acqua per il consumo umano.

- Organizzazioni coinvolte nella raccolta, smaltimento o trattamento delle acque reflue urbane, domestiche o industriali.

Maturità: Il settore dell’acqua potabile ha un livello di maturità moderato, mentre il settore delle acque reflue presenta un livello di maturità basso.

Quadro politico e orientamenti – Sia il settore dell’acqua potabile che quello delle acque reflue sono soggetti alla direttiva NIS2, che stabilisce obiettivi di base per la cibersicurezza. Altre direttive settoriali, come la direttiva dell’UE sull’acqua potabile e quella sul trattamento delle acque reflue urbane, non affrontano direttamente i problemi di sicurezza informatica.

Nessuno dei due settori beneficia di autorità o organismi specifici a livello dell’UE incaricati di sostenere gli obiettivi di cibersicurezza, il che porta a un maggiore affidamento sulle autorità nazionali per supporto e orientamento.

Settore acqua potabile – Esso beneficia di autorità nazionali con maggiore esperienza nella supervisione, principalmente grazie alla sua precedente inclusione nella direttiva NIS. I soggetti di questo settore riportano di aver ricevuto un certo supporto dalle autorità nazionali, principalmente sotto forma di orientamenti generali.

Settore delle acque reflue – Esso ha ricevuto un supporto meno significativo, evidenziando una disparità nel livello di assistenza fornita.

È doveroso evidenziare che entrambi i settori hanno accesso a orientamenti per la conformità ai requisiti di cibersicurezza, sebbene la tempestività e la completezza di tali orientamenti possano variare.

Risk management e good practices – Dal report di ENISA si evince quanto segue.

Settore acqua potabile – Esso registra tassi più elevati di approvazione della leadership per i controlli di Risk management informatico e l’adozione di politiche di sicurezza informatica della catena di approvvigionamento rispetto a quelli del settore delle acque reflue.

In media, il settore dell’acqua potabile implementa più controlli per creare fiducia all’interno delle proprie supply chain al settore delle acque reflue. Inoltre, mostra progressi nello sviluppo di una solida comprensione dei rischi informatici, migliorando l’efficacia delle loro misure di mitigazione del rischio, rafforzando la gestione delle vulnerabilità e mantenendo i sistemi legacy sia nell’IT che nell’OT.

Settore acque reflue – Esso dimostra di essere ancora in fase di comprensione dei rischi informatici e delle pratiche di gestione. Sebbene stia facendo progressi nella gestione delle vulnerabilità, continua a gestire le sfide dei sistemi legacy e a bilanciare la sicurezza IT/OT.

Collaborazione e condivisione delle informazioni

Il report ENISA rivela quanto segue.

Settore acque potabili – Esso si occupa della preparazione e delle risposte agli attacchi, principalmente attraverso la documentazione dei processi e delle procedure per affrontare le crisi informatiche, ma meno sui test pratici di tali procedure. Le attuali capacità consentono di rilevare e rispondere principalmente a semplici attacchi alle infrastrutture.

Settore acque reflue – Esso mostra capacità limitate nel rilevare o rispondere a semplici attacchi e, similmente al settore delle acque potabili, si concentra maggiormente sulla documentazione dei piani piuttosto che sui test.

Entrambi i settori richiedono ulteriore lavoro per sviluppare la loro preparazione. A livello dell’UE, nessuno dei due settori ha partecipato a esercitazioni informatiche rilevanti a livello comunitario.

Criticità

La digitalizzazione nei settori idrici sta crescendo, comportanto alcune criticità.

Settore acque potabili – Esso risulta in vantaggio grazie alla necessità di monitorare la qualità dell’acqua: Ciò ha implicato investimenti più elevati e l’adozione precoce di tecnologie come IoT e cloud.

Settore acque reflue – Esso avanza più lentamente a causa della complessità dei sistemi e della storica mancanza di investimenti.

Entrambi i settori utilizzano il cloud e l’IoT per migliorare la gestione dei dati e la manutenzione predittiva, affrontando problemi di obsolescenza e budget limitato.

Inoltre, con la crescente digitalizzazione, aumentano anche gli attacchi informatici. Secondo il rapporto Threat Landscape 2024 dell’ENISA, i settori dell’acqua potabile e delle acque reflue hanno rappresentato lo 0,64% degli eventi di sicurezza registrati. In particolare, al CIRAS, il settore dell’acqua potabile ha costituito l’1% di tutti gli incidenti nel 2023, con il 44% attribuito ad azioni dannose

Impatto socioeconomico – Dal rapporto ENISA emerge quanto segue.

Settore dell’acqua potabile – L’impatto socioeconomico è considerato minimo. Le interruzioni probabili sarebbero minori e gli effetti si limiterebbero principalmente al settore stesso.

Settore delle acque reflue – L’impatto è valutato come trascurabile, con interruzioni e conseguenze sociali limitate.

Le valutazioni si basano sul fatto che i servizi principali di entrambi i settori non dipendono ancora completamente dai sistemi digitali. Molti processi sono ancora supportati da metodi tradizionali non digitali, il che riduce la vulnerabilità immediata alle minacce informatiche.

Inoltre, il contributo economico di questi settori all’interno dell’economia imprenditoriale dell’UE è basso in termini di numero di imprese, valore aggiunto e occupazione. Ciò evidenzia l’impronta economica relativamente limitata dei settori, supportando la valutazione di una bassa criticità socioeconomica in caso di incidente informatico.

Dipendenza dalle ICT – Il report ENISA evidenzia che sia il settore dell’acqua potabile sia quello delle acque reflue utilizzano strumenti digitali per supportare i processi fondamentali. Tuttavia, la loro dipendenza dalle ICT è limitata rispetto ad altri settori. Le tecnologie digitali sono sempre più impiegate per attività come il monitoraggio e la gestione dei sistemi, ma la trasformazione digitale in entrambi i settori è più lenta. I metodi tradizionali e non digitali continuano a giocare un ruolo significativo.

Criticità temporale – Di seguito gli aspetti evidenziati dal rapporto di NIS360.

Settore dell’acqua potabile – Esso presenta una maggiore criticità temporale rispetto a quello delle acque reflue. Gli incidenti significativi nel settore dell’acqua potabile possono causare interruzioni dell’approvvigionamento o compromissioni della qualità dell’acqua con effetti rapidi sulla salute pubblica.

Settore acque reflue – Esso ha una minore criticità temporale, poiché gli impatti tendono ad essere più localizzati e richiedono più tempo per manifestarsi, influenzando funzioni sociali più ampie come la contaminazione ambientale.

Raccomandazioni

Sulla base di quanto sopra, si propongono le seguenti aree di miglioramento/intervento per aiutare il settore a sviluppare ulteriormente la propria maturità cibernetica

Migliorare la comprensione delle sfide in materia di cibersicurezza – Supportare le autorità nazionali nello sviluppo di una comprensione più approfondita delle sfide uniche e della maturità in materia di cibersicurezza nei settori dell’acqua potabile e delle acque reflue, per fornire un sostegno più efficace.

Sensibilizzazione sui rischi informatici – Aumentare la consapevolezza tra i soggetti del settore, in particolare nel settore delle acque reflue, riguardo all’evoluzione dei rischi informatici, compresi quelli della supply chain e di terzi.

Settore infrastrutture digitali

Il settore delle infrastrutture digitali è costituito da soggetti fondamentali per il funzionamento dei servizi digitali e di comunicazione in tutta l’UE. Comprende:

- Fornitori di servizi Internet di base – Comprendono i provider IXP (Internet Exchange Point), i provider di servizi DNS (Domain Name System), i registri Top Level Domain (TLD) e i provider di Content Delivery Network (CDN).

- Fornitori di servizi di cloud computing –Offrono infrastrutture e servizi di elaborazione dati basati su cloud.

- Fornitori di servizi di data center – Gestiscono strutture per ospitare e gestire server e dati.

- Fornitori di servizi fiduciari – Forniscono servizi essenziali come firme elettroniche, sigilli elettronici, validazioni temporali elettroniche, servizi elettronici di recapito certificato e certificati digitali. Escludono sistemi, quadri e portafogli di identità digitale di identificazione elettronica.

- Fornitori di servizi di telecomunicazione – Comprendono operatori di reti pubbliche di comunicazione elettronica e fornitori di servizi di comunicazione elettronica accessibili al pubblico.

Maturità – Di seguito quanto emerge dal rapporto ENISA.

Settore delle Telecomunicazioni – Presenta un elevato livello di maturità, indicando una solida esperienza e avanzate pratiche di gestione e sicurezza.

Altri Sottosettori – Rientrano nella fascia di maturità moderata-alta, suggerendo che, pur avendo raggiunto un buon livello di sviluppo, hanno ancora margini di miglioramento per raggiungere il livello di eccellenza del settore delle telecomunicazioni.

Quadro Politico e Orientamenti –Di seguito quanto si evince dal report NIS360.

Sottosettore Telecomunicazioni – Esso è al primo posto tra tutti i sottosettori delle infrastrutture digitali. Nonostante la recente inclusione nella direttiva NIS2, è già coperto dall’European Electronic Communications Code (EECC) del 2018. A livello dell’UE, è supportato dal BEREC e dal suo gruppo di lavoro sulla cibersicurezza. A livello nazionale, riceve supervisione da autorità esperte. L’ENISA ha elaborato orientamenti tecnici comuni utilizzati da circa la metà dei paesi dell’UE per la supervisione in linea con l’EECC.

Sottosettore Trust Services – Ha punteggi comparabili al sottosettore delle telecomunicazioni. Supportato dal regolamento eIDAS dal 2014 e dal regolamento EUDI (European Digital Identity), entrato in vigore il 20 maggio 2024, che copre l’identificazione elettronica e i servizi fiduciari. La NIS2 stabilisce requisiti di sicurezza per i prestatori di servizi fiduciari, già presenti nel regolamento eIDAS. Il regolamento di esecuzione (UE) 2024/2690 specifica le misure richieste ai sensi della NIS2. Esistono autorità settoriali che forniscono orientamenti specifici, con un elevato livello di vigilanza applicato principalmente ai prestatori di servizi fiduciari qualificati (QTSP).

Risk management and good practices – Molte entità segnalano l’implementazione di pratiche solide per la gestione del rischio informatico, tra cui l’approvazione della leadership per i controlli di gestione del rischio, politiche di sicurezza per la catena di approvvigionamento e misure per migliorare la fiducia.

Inoltre, i vari sottosettori dimostrano una solida comprensione dei rischi informatici e implementano efficaci misure di mitigazione e pratiche di sicurezza per gestire le vulnerabilità e i sistemi legacy in ambienti IT e OT.

Sottosettore Telecomunicazioni – Le autorità di vigilanza nazionali e settoriali confermano che il settore delle telecomunicazioni è sulla buona strada per attuare misure di sicurezza allineate alla NIS2. Inoltre, questo sottosettore beneficia di iniziative a livello dell’UE, come la valutazione dei rischi del 2024 condotta dal NISCG e altre valutazioni dei rischi che aiutano il settore a comprendere meglio i rischi informatici.

Il report NIS360 evidenzia una discrepanza tra la maturità percepita dai soggetti del settore e quella valutata dalle autorità di vigilanza in altri sottosettori. Le autorità forniscono una valutazione più modesta dei progressi nell’attuazione di misure allineate alla NIS2. Tale disparità potrebbe derivare da una visione incompleta delle autorità su certi settori, o dalla loro limitata capacità di supervisione, data la diversificazione dei settori.

Inoltre, l’UE ha sviluppato un pacchetto di strumenti per il 5G, che include misure di attenuazione dei rischi, seguite attivamente dal settore.

Collaborazione e condivisione delle informazioni – Il report di ENISA sottolinea i seguenti punti nei vari sottosettori delle infrastrutture digitali.

Sottosettore telecomunicazioni e servizi Internet di base – Essi dimostrano i più alti livelli di collaborazione e condivisione delle informazioni. Beneficiano di iniziative a livello dell’UE come il gruppo di esperti ECASEC, il flusso di lavoro NISCG 5G e gli ISAC guidati dall’industria, che includono la società europea di telecomunicazioni ISAC e il T-ISAC di GSMA. Tali iniziative riuniscono efficacemente le autorità nazionali e le parti interessate del settore.

Sottosettore servizi fiduciari – La collaborazione avviene principalmente attraverso il gruppo di esperti ECATS, che facilita il coordinamento e lo scambio di informazioni specifiche per questo sottosettore.

Sottosettore servizi cloud e data center –Presentano livelli di collaborazione inferiori poiché mancano iniziative specifiche a livello dell’UE che riuniscano le autorità di vigilanza nazionali e i soggetti del settore.

In generale, tutto il settore beneficia di eventi incentrati sulla sicurezza informatica, come il Forum sulla sicurezza delle telecomunicazioni e delle infrastrutture digitali e il Forum sui servizi fiduciari e l’eID. Questi incontri annuali offrono opportunità importanti per rafforzare la cooperazione e affrontare le sfide comuni nel settore delle infrastrutture digitali. Inoltre, l’ENISA produce ogni bimestre relazioni di situational awarness focalizzate sul settore.

Preparazione operativa – Il rapporto evidenzia che, sebbene siano in corso attività di sviluppo non sono così estese come in altri settori. Le attività di preparazione avvengono principalmente all’interno delle organizzazioni, con meno partecipanti a workshop e sessioni di formazione comunitarie. Le capacità attuali di rilevamento e risposta permettono di gestire la maggior parte degli attacchi semplici nelle infrastrutture.

Sottosettore telecomunicazioni – Si distingue per essere il più preparato operativamente per affrontare incidenti o crisi nelle infrastrutture digitali. Molti operatori hanno documentato e testato piani e processi attraverso esercitazioni informatiche.

Altri sottosettori – Essi risultano meno preparati. Ciò può essere dovuto alla mancanza di competenze tecniche o di risorse necessarie da parte delle autorità per una supervisione efficace. Inoltre, la vastità del settore delle infrastrutture digitali e nuove entità previste dalla NIS2 può contribuire a queste percezioni sullo stato di preparazione, che riflettono sia lacune reali sia limitazioni nella supervisione normativa.

Criticità

Il settore delle infrastrutture digitali dell’UE è uno dei più avanzati e in rapida evoluzione, fungendo da spina dorsale per comunicazione, connettività e servizi di dati. Di fatto il settore, grazie all’innovazione continua, ha adottato tecnologie all’avanguardia, migliorando efficienza e scalabilità. Questo settore è cruciale per la digitalizzazione dell’UE, affrontando sfide come resilienza, cibersicurezza e interoperabilità transfrontaliera.

Inoltre, secondo il Threat Landscape 2024 di ENISA, il settore ha rappresentato l’8,16% di tutti gli eventi registrati, con le minacce DDoS e relative ai dati come le più comuni. Sul CIRAS, il settore ha segnalato il 29% degli incidenti nel 2023, il 23% dei quali dovuti ad azioni dolose.

Ancora, le vulnerabilità includono: attacchi DDoS alle telecomunicazioni e all’infrastruttura Internet di base; sfruttamento di controlli di sicurezza deboli nei servizi fiduciari, violazioni dei dati negli ambienti cloud, rischi per la sicurezza fisica nei data center.

La dipendenza da sistemi complessi e tecnologie legacy aumenta ulteriormente l’esposizione alle minacce informatiche. Inoltre, alcuni sottosettori presentano elevati livelli di criticità, sottolineando l’importanza di affrontare queste sfide per garantire la sicurezza e l’affidabilità delle infrastrutture digitali.

Impatto socioeconomico – Il report NIS360 evidenzia quanto segue.

Sottosettori servizi Internet di base e reti di telecomunicazione – Gli incidenti informatici in questi sottosettori hanno il più alto impatto socioeconomico, data la loro importanza per la comunicazione e la connettività. Interruzioni possono causare disservizi diffusi, influenzando operazioni aziendali, servizi di emergenza e accesso a servizi critici, con effetti a cascata su vari settori economici.

Sottosettori data center e servizi cloud – Anche questi hanno un elevato impatto socioeconomico, sebbene inferiore rispetto a Internet e telecomunicazioni. Essi supportano molte applicazioni e servizi digitali. Gli incidenti possono causare tempi di inattività, ritardi nei servizi e perdite finanziarie, specialmente per le organizzazioni che dipendono dal cloud.

Sottosettore servizi fiduciari – L’impatto socioeconomico è significativo ma inferiore rispetto a Internet, telecomunicazioni, data center e cloud.

Sottosettore certificati digitali e firme elettroniche –Questi servizi sono cruciali per transazioni online sicure. Interruzioni possono ritardare transazioni di e-commerce, servizi governativi e operazioni finanziarie. L’impatto è generalmente più limitato e concentrato in settori che dipendono da transazioni digitali sicure, come finanza ed e-commerce. Sebbene possano causare danni alla reputazione e ritardi, le ripercussioni economiche sono meno gravi rispetto ad altri settori.

Dipendenza dalle ICT – Il settore delle infrastrutture digitali dipende fondamentalmente dalle ICT a causa della loro natura completamente digitale, che costituisce la spina dorsale dell’economia e della società digitali dell’UE.

Di seguito quanto si evince dal Report NIS360

Sottosettore servizi Internet di base – Si basa interamente su sistemi digitali per supportare funzioni critiche. Gli IXP gestiscono l’instradamento digitale e il flusso del traffico, i provider DNS consentono la navigazione in Internet, i provider CDN utilizzano strumenti nativi per il cloud per la distribuzione dei contenuti, e i registri dei nomi TLD gestiscono sistemi completamente digitalizzati per gestire i domini e fornire l’accesso ai dati di registrazione.

Sottosettore servizi – Dipende da infrastrutture digitali avanzate basate su tecnologie come la virtualizzazione e l’automazione, che consentono un’erogazione di servizi scalabile, efficiente e sicura.

Sottosettore data center – Gestisce ambienti completamente digitali per archiviare, elaborare e gestire i dati, utilizzando sistemi ICT per garantire affidabilità, sicurezza e continuità operativa.

Sottosettore servizi fiduciari – Fornisce servizi di certificazione digitale essenziali che supportano le transazioni elettroniche sicure, l’autenticazione e la crittografia, garantendo la fiducia negli ecosistemi digitali.

Sottosettore reti e servizi di telecomunicazione – Comprende operatori di rete fissa che offrono reti in fibra ottica sempre più digitalizzate, operatori di rete mobile (MNO – Mobile Network Operators) che gestiscono infrastrutture digitali avanzate come le reti 4G e 5G, e gli Internet Service Provider (ISP). Queste entità sfruttano tecnologie come il software-defined networking (SDN) e la Network Function Virtualisation (NFV) per ottimizzare e migliorare l’erogazione e la gestione dei servizi digitali.

Criticità temporale – Di seguito quanto si evince dal report di ENISA.

Sottosettore servizi Internet di base – È estremamente critico in termini di tempo, con impatti di incidenti significativi che si manifestano quasi immediatamente, generalmente entro pochi minuti, a causa del loro ruolo nel garantire connettività e comunicazione digitale. Errori di routing agli IXP possono bloccare il traffico dati a livello regionale o globale, mentre interruzioni di DNS e TLD possono compromettere specifiche zone TLD e servizi DNS cruciali. Errori della CDN possono degradare l’accesso a contenuti e servizi online essenziali. Le mitigazioni temporanee, come la memorizzazione nella cache DNS e il reindirizzamento, offrono una resilienza limitata e sono inadeguate per incidenti prolungati con gravi impatti operativi.

Sottosettore telecomunicazioni – È altamente critico in termini di tempo. Gli incidenti informatici significativi che colpiscono le reti di telecomunicazioni, comprese quelle mobili (4G/5G) e fisse, possono avere effetti in pochi minuti o poche ore. Queste reti supportano l’accesso a Internet, servizi di comunicazione di emergenza, sistemi IoT e continuità aziendale. Le reti mobili sono particolarmente critiche, mentre quelle fisse mostrano una maggiore resilienza. Gli effetti a cascata delle perturbazioni sono gravi, e le interruzioni prolungate possono bloccare servizi critici come chiamate di emergenza e transazioni online.

Sottosettore servizi di cloud computing – È estremamente critico in termini di tempo, con incidenti che possono avere impatti in poche ore. Gli incidenti possono compromettere la disponibilità delle piattaforme cloud, influenzando gravemente i settori dipendenti. Mentre soluzioni alternative e backup possono ripristinare la funzionalità a breve termine, i processi di migrazione o ripristino sono spesso lunghi e complessi.

Sottosettore servizi dei data center – È estremamente critico in termini di tempo, con impatti che possono manifestarsi in pochi minuti o ore, a seconda dei meccanismi di ridondanza e failover. Sebbene i data center abbiano piani di ripristino robusti, le interruzioni prolungate possono avere effetti a catena su altri settori. La migrazione verso data center alternativi è possibile ma complessa e richiede tempo.

Sottosettore servizi fiduciari – La criticità è elevata, sebbene leggermente inferiore rispetto ad altri settori delle infrastrutture digitali. Le interruzioni possono colpire settori che dipendono dall’autenticazione sicura, come l’e-commerce e la finanza. Meccanismi di caching e metodi di convalida alternativi offrono soluzioni temporanee, ma non sufficienti per mitigare interruzioni prolungate.

Raccomandazioni

Sulla base di quanto sopra, si propongono le seguenti aree di miglioramento/intervento per aiutare il settore a sviluppare ulteriormente la propria maturità cibernetica.

Comprensione e Supervisione del Settore – Supportare le autorità nazionali nel comprendere meglio la composizione del settore delle infrastrutture digitali e le sue sfide uniche, garantendo un sostegno e una supervisione efficaci, in particolare per i servizi Internet, cloud e data center, oltre che per infrastrutture come i cavi sottomarini, dove le responsabilità non sono chiaramente definite.

Strumenti per Attuazione e Armonizzazione – Fornire alle autorità nazionali strumenti per supportare i soggetti nell’attuazione e armonizzazione delle misure di sicurezza e degli obblighi di segnalazione degli incidenti secondo la NIS 2, garantendo un sostegno coerente in tutti gli Stati membri.

Colmare le Lacune nei Servizi – Basarsi sulle valutazioni dei rischi dell’UE per colmare le lacune nei servizi di telecomunicazioni e Internet, adottando un approccio multirischio che consideri minacce ibride ed emergenti, come la crittografia post-quantistica, e supportare l’adattamento alle tecnologie emergenti.