È stata soprannominata Lamphone una nuova tecnica di attacco di tipo side channel scoperta da un team di accademici dell’Università Ben-Gurion del Negev e dell’Istituto di Scienza Weizmann che può rappresentare una reale minaccia per la privacy.

Secondo i ricercatori, sfruttando la nuova tecnica di attacco Lamphone sarebbe possibile spiare conversazioni e registrazioni audio semplicemente osservando la quantità di luce emessa da una lampadina sospesa visibile da una finestra di una stanza, sfruttando il principio secondo cui le superfici degli oggetti vibrano quando colpiti da un’onda sonora.

Il lavoro del gruppo di ricerca intitolato “Lamphone: Real-Time Passive Sound Recovery from Light Bulb Vibrations” sarà presentato alla prossima conferenza Black HAT USA 2020 che si terrà nel prossimo mese di Agosto.

Indice degli argomenti

Il metodo d’attacco Lamphone

Questo metodo di attacco di tipo side channel consente di recuperare voci e suoni all’interno di una stanza, trasducendo le vibrazioni generate dalla pressione dell’aria prodotta dalle onde sonore. Tali fluttuazioni, riverberandosi sulla superficie di una lampadina appesa al soffitto della stanza stessa, producono l’emissione di impercettibili sfarfalli luminosi che possono essere decodificati per ricostruire un segnale acustico.

In passato altri attacchi side channel simili sono stati sperimentati ma, secondo gli stessi ricercatori, l’attacco Lamphone non presenterebbe gli stessi limiti, perché:

- non richiede la compromissione di nessun dispositivo hardware tramite malware;

- funziona in tempo reale e non ha bisogno di grosse elaborazioni computazionali per il recupero del dato.

È stato pubblicato, a tal proposito, un video dimostrativo.

Attacco Lamphone: il modello di minaccia

Il modello di progetto prevede:

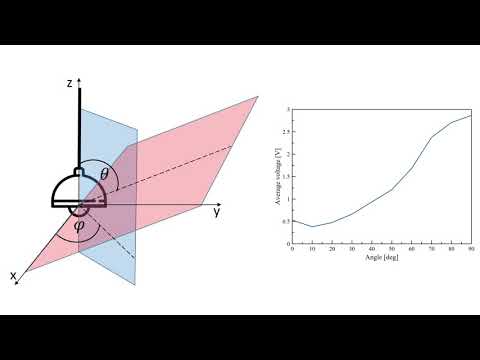

- un sensore elettro-ottico remoto per analizzare la risposta in frequenza al suono di una lampadina a sospensione;

- un telescopio per catturare il segnale ottico;

- un gruppo di campionamento ed elaborazione per isolare il segnale audio dal segnale ottico elaborandolo tramite l’implementazione di un opportuno algoritmo.

La seguente figura descrive approssimativamente il funzionamento di un attacco Lamphone.

Le prove di valutazione

I ricercatori hanno testato le prestazioni dell’attacco Lamphone valutando la capacità di recuperare discorsi e/o canzoni da un ufficio situato al terzo piano di un edificio ed a una distanza in linea d’area di 25 metri dall’osservatore.

Il recupero è stato possibile osservando, attraverso la finestra della stanza, le emissioni di luce prodotte dalle vibrazioni di una lampadina LED tipo E27 alloggiata in un portalampada a soffitto.

- tre telescopi con lenti di diversi diametri (10, 20, 35 cm);

- un unico sensore elettro-ottico del tipo Thorlabs PDA100A2, ovvero un fotodiodo con guadagno commutabile per la trasduzione della luce in tensione elettrica;

- una scheda ADC NI-9223 a 16 bit per la conversione digitale del segnale elettrico e la sua elaborazione tramite l’algoritmo implementato con uno script MATLAB.

I test, i cui risultati hanno anche permesso di dimensionare un adeguato equalizzatore, hanno consentito, di recuperare due brani (“Clock” dei Coldplay e “Let it be” dei Beatles) e un audio vocale (la famosa frase proferita dal presidente Donald Trump: “We will make America great again”) riprodotti tramite degli altoparlanti posti all’interno della stanza target.

Nella figura seguente, sono riprodotti in sequenza, per ciascun audio recuperato, gli spettrogrammi rispettivamente del segnale di ingresso opt(t), del segnale d’uscita snd*(t) elaborato dall’algoritmo implementato e del segnale audio originale snd(t).

Conclusioni

Questa nuova tecnica apre di sicuro nuovi scenari e fornisce degli interessanti spunti di ricerca per il futuro, mirati ad analizzare la possibilità di recuperare il suono anche attraverso altre fonti.

Ma come per ogni tecnica d’attacco, conoscendone sia i punti deboli che di forza, è opportuno correre ai ripari adottando possibili soluzioni di protezione.

Pertanto, come contromisura di mitigazione e prevenzione, suggerita dagli stessi ricercatori, per inficiare la qualità del segnale audio eventualmente recuperato occorrerebbe un approccio volto a ridurre la quantità di luce catturata dal sensore elettro-ottico, intervenendo sui fattori che influenzano il rapporto segnale rumore (SNR) del segnale audio recuperato.

Poiché il rapporto SNR diminuisce al diminuire della quantità di luce catturata dal sensore elettro-ottico potrebbe risultare utile, per la protezione, utilizzare lampadine più deboli in termini di potenza e più pesanti, al fine di ridurre la quantità di luce emessa e limitarne le vibrazioni.

In tal caso l’attaccante dovrebbe adoperare strumentazioni più potenti come un convertitore ADC più sensibile e un telescopio con una lente di diametro maggiore, per cercare di carpire il sonoro senza peraltro alcuna garanzia di successo.

I test eseguiti infatti dimostrano che la qualità dei risultati può variare, a seconda della marca, del modello e delle caratteristiche tecniche della lampadina, come lo spessore esterno del bulbo o la capacità di emissione della luce.

Anche altri limiti oggettivi potrebbero essere presi in considerazione per implementare ulteriori soluzioni di protezione. Infatti, per il buon esito di un attacco Lamphone, occorrono come prerequisiti:

- una linea di vista diretta;

- che le conversazioni siano abbastanza rumorose per generare vibrazioni;

- che la fonte sonora sia abbastanza vicina alla lampadina.

Detto questo, resta il fatto che l’esperimento avendo avuto successo rappresenta comunque una potenziale minaccia alla privacy, in quanto la tecnica potrebbe essere ulteriormente integrata e perfezionata per spiare ignare vittime recuperando l’audio da fonti che possono essere utilizzati come microfoni: altoparlanti, sensori di movimento, hard disk o addirittura superfici d’appoggio piane.