Dalle recenti analisi di APT29, gruppo criminale informatico ricollegato spesso allo stato russo, già noto come Cozy Bear, Nobelium e ora attivo con lo pseudonimo di Cloaked Ursa, i ricercatori di sicurezza hanno individuato nuovi livelli di sofisticatezza nelle tecniche di attacco.

Nello specifico, ci si è concentrati su una nuova tecnica per la diffusione del loro software malevolo utilizzando servizi di cloud affidabili e legittimi, come Google Cloud e Dropbox.

Indice degli argomenti

Servizi cloud come strumenti di diffusione del malware

Come è già stato riscontrato anche in passato, Cloaked Ursa faceva già affidamento a servizi che le persone utilizzano nelle loro attività quotidiane. I servizi cloud, al giorno d’oggi, sono tra quelli più diffusi e più largamente utilizzati.

L’ultima ricerca di Palo Alto Networks ha però rilevato per la prima volta come il gruppo stia aggiornando questa sua funzionalità a servizi mai utilizzati prima: Google Drive e Dropbox. Servizi noti in tutto il mondo e che rappresentano un punto cardine nello sviluppo delle tecnologie cloud, soprattutto nelle loro implementazioni aziendali o di enti e organizzazioni.

Tra le campagne più recenti e più aggiornate tecnicamente del gruppo Cloaked Ursa, già da tempo sotto l’occhio del ciclone tra le società di sicurezza informatica (anche Google ha dichiarato di analizzarne il comportamento da vicino da anni), spicca sicuramente quella rivolta contro l’ambasciata del Portogallo, analizzata da Cluster25.

Quello che è stato evidenziato è la presenza di e-mail di phishing contenenti link a risorse ospitate su Dropbox. In questa campagna vennero diffusi due file a distanza di breve tempo su due e-mail separate: in un caso si rimandava a una risorsa HTML “agenda.html” e nel secondo messaggio invece si fa riferimento a un PDF “agenda.pdf”.

In entrambi i casi si tratta di file malevoli che hanno come unico scopo infettare il computer di destinazione, per compromettere la rete. Il file HTML, infatti, diffonde EnvyScout che può essere descritto come uno strumento ausiliario utilizzato per infettare ulteriormente la vittima.

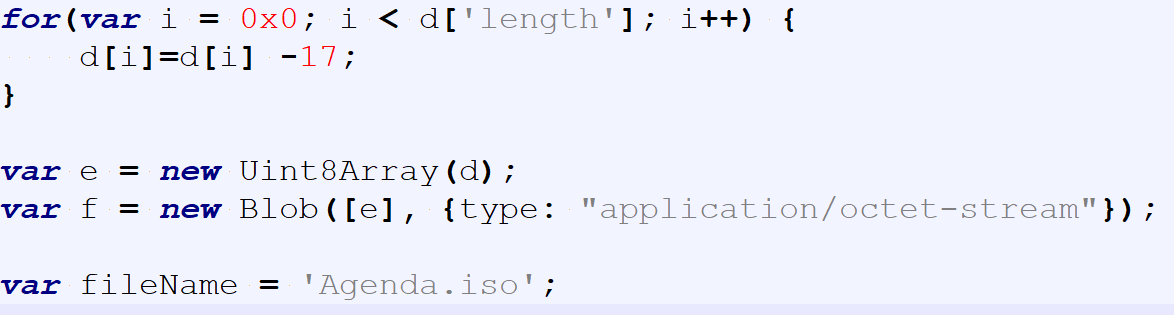

Nel caso specifico di questa campagna EnvyScout si occupa di eseguire del codice malevolo al fine di scrivere nel disco rigido un payload tramite il salvataggio di un file “agenda.iso”.

A questo punto viene richiesto all’utente di eseguire questo file ISO, installando così definitivamente il contenuto del malware, racchiuso prima in un file EXE, due DLL e poi un CAB.

La sicurezza dei servizi cloud

La distribuzione, tramite le e-mail di phishing, con gli strumenti e le risorse condivise in Google Drive e Dropbox, fanno aumentare la platea di successo per questo gruppo di minacce informatiche persistenti.

La fiducia che i cittadini e il personale operativo di enti e organizzazioni ripone su questi due colossi del cloud, è grande. Spesso infatti questo fa abbassare notevolmente la guardia, prendendo per buono il fatto che sia contenuto all’interno di essi.

Inoltre la forma del phishing utilizzato è quello che può tranquillamente venir scambiato per una comunicazione interna o invito riservato al personale, da leggere.

Negli ultimi anni, questo gruppo è stato collegato all’attacco hacker del Comitato nazionale democratico (DNC) degli Stati Uniti nel 2016 e alla compromissione di SolarWinds nel 2020. Recentemente, sia gli Stati Uniti che il Regno Unito hanno pubblicamente ricondotto questo gruppo ai servizi segreti esteri russi (SVR).

Bisogna ricordare che questa ricerca è il risultato di uno sforzo congiunto tra Palo Alto Networks, Google (il team di sicurezza TAG) e Dropbox, che hanno collaborato attivamente alla rilevazione della minaccia, bloccando tempestivamente gli account che hanno violato le norme di utilizzo del servizio.

Ora, inoltre, sono diffusi pubblicamente sia tutti gli indici di compromissione delle risorse adoperate nell’attacco all’ente nazionale del Portogallo, che tutta la serie di dettagli relativi all’infrastruttura criminale rilevata (indirizzi IP e nomi di dominio collegabili al gruppo).

Così facendo ci sono margini di mitigazione più elevati, potendo arricchire, ciascuna organizzazione nel proprio perimetro di competenza, gli strumenti di protezione al fine di migliorarne il rilevamento futuro.