Si chiama POWER-SUPPlay il metodo di intercettazione dati da sistemi air-gapped privi di qualsiasi speaker o hardware audio (audio-gapped) attraverso tecniche che sfruttano un canale segreto acustico con frequenze di comunicazione nell’intorno ultrasonico.

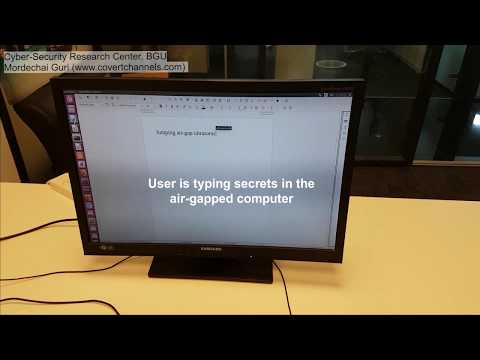

La conferma arriva dall’ultimo studio condotto dal ricercatore di cyber security Mordechai Guri dell’Università israeliana Ben Gurion del Negevsi che, già in precedenti rapporti di sicurezza, aveva dato dimostrazione di riuscire ad esfiltrare dati da computer air-gapped sfruttando la luminosità dei loro schermi o le frequenze delle vibrazioni propagate e correlate alla velocità di rotazione delle ventole di raffreddamento.

In particolare, è stato sviluppato un malware che, senza la necessità di particolari privilegi amministrativi, manipola le frequenze di commutazione interne alle unità di alimentazione PSU, alloggiate sui moderni dispositivi informatici, per riprodurre stream audio in formato WAV, controllando le forme d’onda (rumore intrinseco) generate dagli elementi capacitivi e induttivi costituenti gli stessi alimentatori.

L’informazione carpita e codificata secondo una sequenza di toni acustici, modulata e riprodotta da uno stream audio senza necessità di alcun tipo di speaker (ma attraverso la PSU), viene intercettata da un vicino ricevitore che dopo averla demodulata e decodificata la invia all’attaccante attraverso la rete internet.

Indice degli argomenti

Metodo POWER-SUPPlay: come avviene l’attacco

Questo modello POWER-SUPPlay prevede dunque un trasmettitore e un ricevitore, rispettivamente un PC air/audio-gapped e uno smartphone/laptop che verosimilmente potrebbe appartenere a un dipendente o a un visitatore.

Il video rappresenta uno scenario di esfiltrazione in cui il malware installato sul PC riproduce uno stream audio su una frequenza intorno ai 24kHz trasmettendolo verso uno smartphone attraverso l’unità di alimentazione. È stato implementato allo scopo un programma trasmettitore per Linux Ubuntu (versione 16.04, 64 bit) e un’app che funziona da ricevitore per sistema operativo Android.

Metodo POWER-SUPPlay: la generazione del segnale

L’algoritmo malevolo implementato nel metodo POWER-SUPPlay, regolando il carico di lavoro della CPU e quindi il relativo consumo di energia attraverso il controllo di processi anche legittimi in esecuzione (pilotando gli stati attivo/idle), sfrutta le frequenze di commutazione istantanee per generare un segnale portante acustico su cui modulare il dato da carpire.

Nella fattispecie viene adoperata una combinazione di due tipi di modulazione:

- la modulazione FSK (Frequency-Shift Keying). Il dato viene rappresentato da una variazione della frequenza portante in cui ogni frequenza rappresenta un simbolo diverso;

- la modulazione OFDM (Orthogonal Frequency-Division Multiplexing). Il dato viene rappresentato da più frequenze portanti messe in parallelo con la tecnica del multiplexing.

Le misure effettuate hanno anche dimostrato come, controllando il carico di lavoro dei core CPU in modo indipendente l’uno dall’altro, il segnale acustico generato e costituito da più sottoportanti risulti più performante.

La seguente figura mostra come la forza del segnale (rapporto segnale rumore in decibel) cresca all’aumentare del numero dei core CPU utilizzati.

Metodo POWER-SUPPlay: protocollo di comunicazione

Il protocollo di comunicazione prevede che il pacchetto informativo sia composto da un preambolo, dal dato e da un codice di controllo di ridondanza ciclica (CRC).

Per riprodurre uno stream audio attraverso l’unita PSU è stato implementato un programma ad hoc che genera un file in formato WAV secondo tecniche di modulazione AM e PWM.

Le funzionalità principali del sistema ricevente sono:

- il campionamento e l’elaborazione del segnale;

- la rilevazione dell’intestazione del preambolo;

- la demodulazione del dato;

- la gestione degli errori.

Ulteriori osservazioni

I vari esperimenti effettuati su diversi PC di prova hanno dimostrato come il malware installato possa accumulare dati sensibili e trasmetterli, verso un ricevitore (smartphone, PC con microfono o laptop), con segnali nell’intervallo di frequenza 0- 24kHz e di bit-rate 0-50 bit/sec.

Conclusioni

Per avviare la fase di attacco, occorre ovviamente una fase preparatoria necessaria per l’installazione dell’ambiente malware.

Possono tornare molto utili in questi casi le abili tecniche d’ingegneria sociale come il tailgating o il baiting. Questo aspetto insieme alla mancata necessità di particolari accessi e privilegi nella successiva fase di esfiltrazione rendono, come affermato anche dal ricercatore, il metodo POWER-SUPPlay altamente evasivo.

Le soluzioni di sicurezza descritte nel rapporto quali lo zoning (cioè l’allocazione di risorse per il bilanciamento del carico dei dispositivi e per consentire selettivamente l’accesso ai dati solo a determinati utenti), il monitoraggio runtime della CPU o l’impiego di disturbatori di frequenza e l’isolamento fisico delle postazioni, devono essere adeguatamente ponderate e valutate caso per caso cercando di colmare le limitazioni, correlate alla conformazione dei locali da adibire, ai costi da sostenere ed ai pro/contro di ciascuna soluzione tecnica, con consapevoli protocolli di sicurezza comportamentali.

Un controllo fisico degli ingressi nelle aree riservate e il divieto di accedervi con qualsiasi apparecchiatura elettronica non censita e autorizzata, potrebbero rivelarsi talvolta più efficaci di qualsiasi altro strumento di prevenzione e difesa.