La trasformazione digitale nel settore finanziario mette in evidenza le sfide relative alla resilienza dei dati e alla sicurezza operativa, specialmente alla luce delle rigide normative e dell’incremento delle minacce informatiche.

Nel dicembre 2024, la Cloud Security Alliance (CSA) ha pubblicato un rapporto intitolato “Cyber Resiliency in the Financial Industry 2024“. Questo rapporto, basato sulle risposte di 872 esperti di sicurezza, confronta la resilienza dei dati tra le istituzioni finanziarie e quelle non finanziarie, focalizzandosi su framework, strategie cloud e sfide regionali.

Di seguito, i principali risultati emersi dal rapporto.

Indice degli argomenti

Contesti normativi finanziari complessi semplificano le strategie operative

Le strategie operative e di resilienza dei dati all’interno delle Istituzioni finanziarie si basano spesso su quadri consolidati per garantire la conformità e gestire i rischi in modo efficace.

Di fatto, i quadri normativi forniscono linee guida chiare che aiutano gli istituti finanziari a semplificare le operazioni e a gestire i rischi in modo efficace, riducendo la complessità del processo decisionale.

Inoltre, diverse normative a varie latitudini stanno plasmando sempre più la resilienza operativa, in particolare per quanto riguarda i servizi di terze parti. In particolare:

- Legge europea sulla cibersicurezza e legge sulla resilienza operativa digitale (DORA)

- Standard prudenziale australiano CPS 230 Gestione del rischio operativo (APRS CPS 230)

È doveroso evidenziare che l’adozione di quadri e di regolamenti varia da regione a regione, con gli Stati Uniti che hanno una serie di requisiti più diversificati. I quadri emergenti potrebbero acquisire importanza in futuro, mentre le severe normative europee come il GDPR hanno portato a minori difficoltà operative.

Inoltre, in termini di adozioni del cloud, gli istituti finanziari tendono a preferire ambienti single-cloud (78%) per la facilità di gestione e l’economicità, sebbene le strategie multi-cloud stiano guadagnando terreno per migliorare la resilienza.

Di fatto le principali sfide in termini di adozione cloud includono i rischi legati a una configurazione errata, le complessità dell’integrazione e la gestione dei costi. L’uso crescente della containerizzazione e dell’elaborazione serverless sta migliorando l’efficienza operativa.

Le sfide operative regionali variano anche esse a seconda delle diverse aree: il Nord America deve affrontare significativi problemi di resilienza del cloud nonostante un’infrastruttura matura; mentre l’Europa beneficia di normative rigorose che mitigano tali sfide.

Africa e il Medio Oriente, pur avendo una presenza operativa inferiore, devono affrontare sfide notevoli a causa delle lacune nell’infrastruttura cloud e nelle competenze.

È doveroso segnalare che i quadri normativi come il NIST CSF, l’ISO 27001 e il PCI DSS sono ampiamente citati dagli istituti finanziari in quanto si allineano bene con gli standard globali, consentendo alle organizzazioni di soddisfare più requisiti normativi attraverso un unico set di linee guida operative. Tale armonizzazione riduce la duplicazione degli sforzi, aiutando gli istituti finanziari a consolidare la conformità tra le diverse giurisdizioni.

Gli organismi di regolamentazione collaborano sempre di più per creare standard coerenti, che consentano alle istituzioni finanziarie di adottare un unico approccio che soddisfi le esigenze di più regolatori.

Ad esempio, il Security, Trust & Assurance Registry (STAR) Registry (STAR) di CSA offre un approccio di valutazione standardizzato che molte autorità di regolamentazione accettano, riducendo la necessità di audit o valutazioni ripetitive per diverse giurisdizioni.

La sua ampia accettazione da parte degli organismi di regolamentazione di tutto il mondo esemplifica il passaggio a standard di sicurezza cloud più armonizzati, che avvantaggiano direttamente le istituzioni finanziarie riducendo i costi operativi e le complessità della gestione degli ambienti multi-cloud.

Principali framework utilizzati nel settore finanziario

In un’ottica di salvaguardia della resilienza operativa del settore, diversi framework a livello globale sono implementati e, precisamente:

NIST CSF – È ampiamente adottato dagli istituti finanziari (67%) rispetto ai non istituti finanziari (39%), indicando il suo approccio globale alla sicurezza e alla gestione del rischio.

ISO 27001 – È il framework più adottato grazie alla sua versatilità in tutti i settori per gli intervistati del settore finanziario (49%) e non (39%).

PCI DSS – È uno standard essenziale per le aziende di elaborazione dei pagamenti, essendo fortemente referenziato dagli istituti finanziari (43%) rispetto ai non istituti finanziari (25%).

Inoltre, è doveroso evidenziare che la resilienza operativa di terze parti per i servizi finanziari è già stata codificata in diversi Paesi. Ad esempio, il Digital Operational Resiliency Act (DORA) in Europa e il Prudential Standard CPS 230 Operational Risk Management (CPS 230) in Australia entrano in vigore nel 2025.

Inoltre, in termini di requisiti correlati – quali la legge sulla cybersecurity dell’Unione europea (UE) del 2019, richiedono già ai fornitori di servizi cloud di terze parti di aderire a framework di sicurezza, attraverso la matrice di controlli cloud e CAIQ v4 di CSA e il registro STAR (Security, Trust, Assurance and Risk), per pratiche di cybersecurity coerenti.

È interessante notare che, come si evince dal report, il livello medio di confidenza nelle regolamentazioni tra gli intervistati è moderato, con gli istituti finanziari che ottengono in media un punteggio di 3,5/5 e i non finanziari di 3,7/5.

Le organizzazioni si sentono preparate a soddisfare i requisiti normativi attuali e futuri; tuttavia, è necessario un miglioramento continuo, oltre a rimanere informati sui cambiamenti normativi e di sfruttare la tecnologia e le competenze per mantenere e migliorare le strategie di resilienza. Le risorse limitate, i vincoli di budget e le specifiche regionali uniche influenzano in modo significativo i livelli di fiducia nel soddisfare i requisiti normativi.

Gli istituti finanziari utilizzano il cloud per la resilienza operativa

Gli istituti finanziari adottano sempre più soluzioni cloud per migliorare il disaster recovery e garantire la continuità aziendale, con strategie multi-cloud che offrono maggiore flessibilità e mitigazione dei rischi.

In merito alle sfide e alle considerazioni nell’adozione del cloud, dal report si evince che il 78% degli istituti finanziari utilizza principalmente o solo un singolo ambiente cloud, rispetto al 22% che utilizza più Cloud Service Provider (CSP) per i servizi di infrastruttura.

Le vere strategie multi-cloud sono costose e difficili da implementare, secondo il 22% degli intervistati. La configurazione errata e lo sfruttamento dei carichi di lavoro serverless e dei container sono problemi significativi.

Inoltre, l’utilizzo di un singolo CSP è preferito dal 78% degli istituti finanziari per semplicità e facilità di gestione. Tuttavia, questa strategia presenta alcuni svantaggi, tra cui il vendor lock-in e un aumento del rischio di tempi di inattività se il provider subisce interruzioni del servizio. Inoltre, può limitare la flessibilità nel soddisfare i requisiti normativi nelle diverse regioni.

Lo sfruttamento dei carichi di lavoro serverless e container è un problema significativo. Gli istituti finanziari mostrano strategie organizzative distinte nell’adozione del cloud e nella resilienza dei carichi di lavoro.

L’utilizzo di un singolo CSP è preferito dal 78% degli istituti finanziari per semplicità e facilità di gestione. Tuttavia, questa strategia presenta alcuni svantaggi, tra cui il vendor lock-in e un aumento del rischio di tempi di inattività se il provider subisce interruzioni del servizio.

Inoltre, può limitare la flessibilità nel soddisfare i requisiti normativi nelle diverse regioni.Al contrario, le strategie multi-CSP migliorano la resilienza e la flessibilità evitando il vendor lock-in e sfruttando i vantaggi geografici.

Questa flessibilità geografica aiuta a rispettare le leggi sulla sovranità dei dati e migliora la resilienza diffondendo i dati in più giurisdizioni, il che può essere fondamentale per rispondere alle minacce informatiche che possono essere specifiche della posizione. Affidarsi a più CSP riduce il rischio associato a un singolo punto di errore, con CSP diversi con misure di sicurezza diverse,

politiche e vulnerabilità. Tuttavia, la gestione di più CSP introduce una serie di sfide, tra cui una maggiore complessità nell’integrazione, nel monitoraggio e nella governance, nonché costi più elevati per la manutenzione di più ambienti

Di fatto, utilizzando più CSP, le organizzazioni possono distribuire i propri carichi di lavoro in diversi ambienti cloud, contribuendo a creare ridondanza, garantendo la replica dei sistemi e dei dati critici su varie piattaforme cloud. Gli approcci ibridi e multi-cloud si stanno sempre più diffondendo dato che le organizzazioni mirano a mitigare i rischi e migliorare le capacità di disaster recovery. In caso di incidente informatico – i.e. un ransomware o di una grave compromissione del sistema -la presenza di più CSP consente un ripristino più rapido, poiché i CSP non interessati possono essere utilizzati per ripristinare i servizi, riducendo così i tempi di inattività, oltre a minimizzare l’impatto degli incidenti informatici.

Un ambiente multi-cloud può offrire funzionalità di monitoraggio migliorate utilizzando i diversi strumenti e servizi di sicurezza forniti da vari CSP che consentono il rilevamento e la risposta completi alle minacce, migliorando la capacità dell’organizzazione di prevenire, rilevare e riprendersi dagli incidenti informatici.

Prospettive Future

Dal report si evince che Chief Information Security Officer (CISO) nel settore finanziario spesso preferiscono utilizzare un singolo CSP con opzioni di backup, principalmente per facilità di gestione, costi e regolamentazioni. La scelta di un singolo CSP è motivata, altresì, dal confronto tra i costi: ad esempio, un “hot site” on-premise costa circa 500.000 dollari, mentre un CSP pubblico può arrivare a 1 milione di dollari.

Inoltre, le normative, come il DORA e l’Artificial Intelligence Act (AIA) dell’UE, insieme a incidenti e problemi di privacy, influenzano questa decisione. Gli istituti finanziari danno priorità alla gestione efficace delle infrastrutture critiche, preparandosi al contempo per le capacità di ripristino immediato durante gli incidenti. Le preoccupazioni per la privacy, in particolare in relazione alla contaminazione dell’IA, modellano ulteriormente questa strategia. I costi elevati e le complessità delle implementazioni multi-cloud scoraggiano anche il passaggio immediato all’adozione del multi-cloud. Tuttavia, il futuro controllo normativo e le preoccupazioni sul rischio di concentrazione potrebbero indurre a un graduale passaggio a strategie cloud più diversificate

I costi elevati e la complessità delle implementazioni multi-cloud scoraggiano l’adozione immediata di strategie multi-cloud. Tuttavia, il controllo normativo futuro e i rischi di concentrazione potrebbero portare a un graduale passaggio verso strategie cloud più diversificate.

Sfide vs. configurazione del cloud

Gli istituti finanziari devono essere consapevoli delle sfide che l’adozione del cloud comporta e, precisamente:

| Rischi di configurazione errata | Le configurazioni errate nelle impostazioni cloud possono portare a vulnerabilità di sicurezza, esponendo le istituzioni a potenziali violazioni dei dati e di conformità. |

| IAM (Identity & Access Management) | Sistemi IAM efficaci sono essenziali per controllare l’accesso alle risorse cloud e prevenire l’accesso non autorizzato. Gli istituti finanziari devono implementare solide pratiche IAM per salvaguardare i propri dati. |

| Complessità dell’integrazione | L’integrazione di vari servizi cloud e applicazioni di terze parti può essere complessa e richiede un’architettura e procedure di governance solide |

| Gestione dei costi | I servizi cloud possono diventare costosi se non gestiti correttamente. Ne consegue che le istituzioni finanziarie devono monitorare e ottimizzare le spese legate al cloud per assicurarsi di rimanere entro i limiti del budget. |

Sfide in termini di resilienza dei dati

Il report evidenzia che le operazioni regionali nei servizi finanziari presentano sfide diverse. Di seguito il dettaglio della situazione a livello di aree geografiche.

Nord America – Gli istituti finanziari dell’area affrontano significative sfide legate alla resilienza dei dati cloud, sebbene dispongano di un’infrastruttura cloud matura. La complessità degli ambienti cloud, dovuta alle strategie multi-cloud, aumenta il rischio di configurazioni errate e violazioni dei dati. I requisiti normativi sono rigorosi e variano a livello federale e statale, complicando la conformità. Il 59% degli istituti globali opera nella regione, con il 55% che affronta sfide.

Europa – Gli istituti finanziari europei vantano una forte presenza operativa con meno difficoltà, grazie a normative rigorose, come GDPR e DORA, che impongono alti standard di protezione dei dati e di sicurezza. Ciò vantaggia nella gestione degli ambienti cloud, nonostante i continui sforzi richiesti per la conformità normativa. Il 54% degli istituti finanziari opera nella regione, con il 52% che affronta sfide.

Asia – Si registra una presenza operativa moderata e sfide che riflettono una solida infrastruttura cloud e scenari normativi variegati. La frammentazione normativa crea incoerenze nell’adozione del cloud e nella resilienza operativa. Il 39%degli istituti finanziari opera nella regione, con il 54% che affronta sfide.

Africa – Il 19% degli istituti finanziari operanti affronta sfide uniche in termini di resilienza dei dati nel cloud, principalmente a causa di lacune infrastrutturali e accesso limitato a tecnologie avanzate.

Medio Oriente – La regione, sebbene in rapida modernizzazione, sita affrontando importanti sfide in termini di resilienza dei dati nel cloud. Di fatto, la crescita economica e l’espansione digitale sono ostacolate da limitazioni infrastrutturali, incertezze normative e preoccupazioni sulla sovranità dei dati. Il 16% degli istituti finanziari opera nella regione.

Sud e Centro America -Presentano una minore presenza operativa, ma affrontano sfide significative dovute a lacune nell’infrastruttura cloud e competenze, causate da uno sviluppo infrastrutturale disomogeneo e mancanza di guida normativa uniforme. Il 25% degli istituti finanziari opera nella regione.

Gli istituti finanziari utilizzano il cloud per la resilienza operativa

Le istituzioni finanziarie stanno sempre più affidandosi alle tecnologie cloud per migliorare la loro resilienza operativa rispetto alle istituzioni non finanziarie. Un numero significativo di istituti finanziari (60%) si concentra nel migliorare la propria preparazione al disaster recovery, mentre il 58% dà priorità al miglioramento della scalabilità e della disponibilità dell’infrastruttura. Le percentuali sono in contrasto con il 36% e il 41% delle istituzioni non finanziarie, evidenziando come gli istituti finanziari pongano maggiore enfasi su questi obiettivi. Un fattore chiave dietro queste priorità è la necessità per gli istituti finanziari di svolgere audit e dimostrare ai regolatori la propria resilienza operativa nel cloud. E’ doveroso evidenziare che tale pressione normativa ha rallentato l’adozione del cloud per gli istituti finanziari e ha richiesto aggiustamenti nelle loro strategie di sicurezza nel cloud.

Inoltre, le sfide nella costruzione della resilienza informatica coinvolgono sia i fornitori di servizi cloud sia i clienti. I fornitori di servizi cloud affrontano problemi quali: le configurazioni errate dell’architettura cloud (62%), l’integrazione di vari servizi cloud e di terze parti (52%) e la gestione dei sistemi di identità e accesso (35%). Mentre, gli istituti finanziari trovano più difficile la crittografia dei dati a riposo e in transito (26%) rispetto alle istituzioni non finanziarie (16%).

Dal punto di vista dei clienti, le istituzioni non finanziarie incontrano maggiori difficoltà ad affrontare le preoccupazioni in termini di privacy delle informazioni personali identificabili (PII – Personal Identifiable Information) e di competenza del personale; mentre le istituzioni finanziarie si concentrano maggiormente sulle capacità di audit e di conformità. I costi e la conformità rimangono sfide significative per entrambi i settori.

In particolare, si evince che l’industria dei servizi finanziari affronta proattivamente queste sfide attraverso la pianificazione preventiva, la collaborazione e la partecipazione a gruppi informali di condivisione delle informazioni, come il Financial Services Information Sharing and Analysis Center (FS-ISAC). Ovvero, un approccio collaborativo essenziale per affrontare le complessità del lavoro con fornitori di servizi cloud di terze parti e per mantenere pratiche di sicurezza e di integrazione solide.

CSP e clienti: sfide per la resilienza dei dati

Gli istituti finanziari pongono al centro delle loro priorità aziendali la resilienza operativa del cloud, focalizzandosi su alta disponibilità, protezione dei dati sensibili e aderenza ai requisiti normativi. Inoltre, essi, a fronte del continuo sviluppo del settore, devono adattare le proprie strategie per fronteggiare nuove minacce e sfruttare le tecnologie emergenti. Ne consegue che una preparazione avanzata in termini di disaster recovery è essenziale per scalare le risorse e mantenere alta disponibilità; mentre minacce come il ransomware sottolineano l’importanza di avere backup sicuri. L’intelligence sulle minacce e la mitigazione dei rischi evidenziano, altresì, il valore delle funzionalità di sicurezza avanzate nel cloud.

Le sfide con i fornitori di servizi cloud sono principalmente costituite da: configurazioni errate (62%); integrazione di servizi cloud e di terze parti (52%); gestione delle identità e degli accessi (35%).

Il report CSA evidenzia che entrambi i settori affrontano difficoltà nell’integrazione di servizi e nella gestione delle identità. La crittografia dei dati a riposo e in transito risulta più impegnativa per gli istituti finanziari (26%) rispetto ai non finanziari (16%). Inoltre, le istituzioni non finanziarie affrontano maggiori difficoltà con la privacy delle PII, mentre le istituzioni finanziarie si concentrano su audit e conformità, avendo processi più standardizzati e regolamentati (44% vs. 33% dei non finanziari). I costi e la conformità alle normative rappresentano sfide significative per entrambi i settori, richiedendo un’applicazione regolamentare rigorosa e l’allineamento con le strategie di sicurezza.

Fiducia nella resilienza del cloud

Dal report emerge che, sebbene gli istituti finanziari abbiano maggiore fiducia nella resilienza delle applicazioni SaaS rispetto a quelle IaaS, dimostrando pratiche consolidate nella gestione delle applicazioni SaaS, il livello di fiducia rimane moderato per entrambe le soluzioni (3,09% per IaaS e 2,99% per SaaS). Ciò indica che c’è ancora incertezza o necessità di miglioramenti per soddisfare pienamente le aspettative normative sulla resilienza del cloud. Di fatto, le organizzazioni riconoscono l’importanza della resilienza del cloud e si adoperano per conformarsi agli standard normativi; tuttavia, c’è ancora un significativo bisogno di ulteriori miglioramenti e garanzie continue, in particolare perché le nuove tecnologie come l’AI/ML diventano più integrate negli ambienti cloud.

Il controllo del cliente: principale preoccupazione

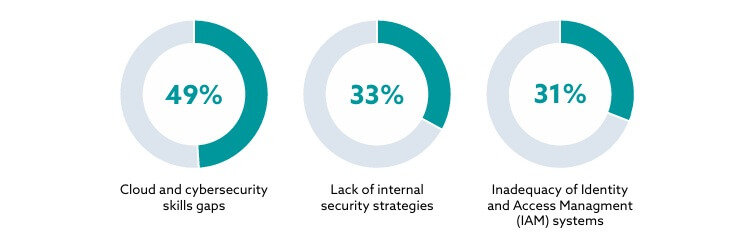

Il report CSA evidenzia che gli istituti finanziari si concentrano principalmente su sfide interne, quali: le lacune di competenze nel cloud e nella sicurezza (49%), la mancanza di strategie di sicurezza interna (33%) e l’inadeguatezza dei sistemi IAM (31%). Inoltre, gli istituti finanziari pongono l’accento su strategie di sicurezza del cloud solide, che includono IAM, crittografia e SIEM per mitigare i rischi.

È doveroso evidenziare che le configurazioni errate nel cloud rappresentano un problema significativo, richiedendo una gestione automatizzata della configurazione e un monitoraggio continuo. Gli istituti integrano feed di intelligence sulle minacce, conducono periodicamente risk assessment e sviluppano piani completi di disaster recovery per affrontare le minacce emergenti. Inoltre, la prevenzione delle violazioni dei dati è supportata da soluzioni di Data Loss Prevention (DLP), strumenti avanzati di protezione dalle minacce e misure di sicurezza della rete. Ancora, audit e monitoraggio continui, sebbene richiedano molte risorse, sono essenziali per mantenere la conformità normativa. Senza dimenticare che revisioni e test periodici delle politiche garantiscono l’efficacia delle misure di sicurezza.

Il report rivela altresì che la comunicazione e la divulgazione – attualmente moderatamente soddisfacenti – si basano su e-mail dirette e notifiche su piattaforma. I professionisti della cybersecurity sono sempre più coinvolti nelle negoziazioni contrattuali, migliorando la sicurezza complessiva.

È doveroso evidenziare che la localizzazione dei dati ha un impatto significativo sulle strategie di distribuzione del cloud, influenzando conformità e processi operativi. Inoltre, le attività di risk management sono integrate nei framework di enterprise risk management, con enfasi su due diligence, audit di terze parti e revisioni degli SLA. Ancora, gli istituti finanziari, in generale, sono impegnati a: rafforzare i controlli interni; migliorare lo sviluppo delle competenze; implementare strategie di sicurezza rigorose per affrontare le complessità della resilienza operativa del cloud e della sicurezza dei dati.

Principali minacce e preoccupazioni per gli istituti finanziari

Inoltre, il report rivela che tra le prime 5 principali minacce e preoccupazioni che nei prossimi 24 mesi impatteranno sugli istituti finanziari e di cui gli intervistati sono particolarmente preoccupati risultano: scarsità di talenti (49%); Selezione/implementazione inadeguata della strategia di sicurezza del cloud (33%); Gestione insufficiente di identità, credenziali, accessi e chiavi, account privilegiati (31%); limitata Visibilità/osservabilità del cloud (25%); Gestione insufficiente di identità, credenziali, accessi e chiavi, account privilegiati (25%).

Vediamo in dettaglio alcune delle minacce principali.

Skill gap

Una delle preoccupazioni principali per gli istituti finanziari è il divario di competenze. Il 49% degli intervistati segnala una carenza di talenti, indicando la necessità di sforzi significativi in termini di formazione e reclutamento. Tale divario, soprattutto in ambito di cybersecurity e competenze informatiche, rappresenta una sfida significativa, considerando che oggi più che mai sono necessari professionisti altamente qualificati per gestire sistemi di sicurezza complessi e rispondere a minacce emergenti. Pertanto, gli istituti finanziari devono: investire in programmi di formazione e sviluppo continui per migliorare le competenze del personale esistente e colmare le lacune di conoscenze; attrare e assumere esperti di cybersecurity e professionisti IT con competenze specializzate per rafforzare la sicurezza dell’istituto; collaborare con università e associazioni di settore come la Cloud Security Alliance e ISC2 per creare una solida pipeline di professionisti qualificati, garantendo che il personale sia aggiornato sui progressi tecnologici e soddisfi le crescenti esigenze del settore.

Implementazione della strategia di sicurezza del cloud

Una strategia di sicurezza del cloud ben definita e adattata al settore finanziario è fondamentale per mitigare i rischi legati all’adozione, come indicato dal 33% degli intervistati. Gli istituti finanziari devono implementare misure di sicurezza complete per proteggere i loro ambienti cloud da varie minacce. La gestione delle identità e degli accessi (IAM) è un aspetto cruciale, in grado di mitigare i rischi di accesso non autorizzato e violazioni dei dati, secondo il 31% degli intervistati. Gli ambienti serverless e containerizzati introducono nuove sfide per la sicurezza, evidenziate dal 25% degli intervistati.

I componenti chiave di una strategia di sicurezza cloud includono:

- IAM – I sistemi IAM controllano l’accesso alle risorse cloud, assicurando che solo gli utenti autorizzati possano accedere ai dati e alle applicazioni sensibili, riducendo i rischi di accesso non autorizzato.

- Crittografia – La crittografia dei dati inattivi e in transito protegge le informazioni sensibili da intercettazioni o accessi non autorizzati. Inoltre, il confidential computing offre ulteriore sicurezza mantenendo i dati crittografati anche durante l’elaborazione.

- SIEM – le soluzioni SIEM forniscono monitoraggio e analisi in tempo reale degli eventi di sicurezza, aiutando le istituzioni a rilevare e rispondere rapidamente agli incidenti.

Threat intelligence e risk mitigation

Gli istituti finanziari devono identificare e affrontare in modo proattivo i potenziali rischi per mantenere la resilienza dei dati. Pertanto, devono considerare strategie quali.

- Threat Intelligence Feeds – L’integrazione di feed di intelligence in tempo reale nelle operazioni di sicurezza fornisce aggiornamenti sulle minacce emergenti, consentendo alle istituzioni di affrontare proattivamente le vulnerabilità. Tale pratica è cruciale poiché il 18% degli istituti finanziari considera la perdita, la distruzione o la manomissione dei dati una delle principali preoccupazioni. I feed di intelligence forniscono informazioni sugli attori delle minacce in termini di tattiche, tecniche e procedure (Tactics, Techniques & Procedures – TTP) utilizzate negli attacchi informatici, aiutando a rilevare minacce come le minacce persistenti avanzate (Advanced Persistent Threats -APT), che sono oggetto di una preoccupazione moderata per il 10% degli intervistati. Usando framework come MITRE ATT&CK, gli istituti possono mappare e comprendere meglio i comportamenti degli avversari.

- Valutazioni periodiche del rischio – Le valutazioni aiutano a identificare potenziali minacce e vulnerabilità, permettendo l’implementazione di misure di mitigazione adeguate. Esse comportano una valutazione sistematica delle risorse digitali e dei processi per identificare minacce e rischi associati e, se eseguite periodicamente, aiutano a mantenere la vigilanza contro le minacce emergenti.

- Incident Response Planning – Si tratta di sviluppare e testare piani di risposta agli incidenti in modo da assicurare che le istituzioni siano pronte a rispondere efficacemente agli incidenti di sicurezza. È doveroso evidenziare che le esercitazioni regolari migliorano la prontezza. Inoltre, un piano di disaster recovery ben definito è essenziale per minimizzare le interruzioni, proteggere i dati sensibili e mantenere la fiducia dei clienti, considerando la crescente sofisticazione e la frequenza degli attacchi informatici.

Prevenzione delle violazioni dei dati e tecnologia

Le violazioni dei dati rappresentano una preoccupazione significativa per gli istituti finanziari, poiché possono causare gravi perdite finanziarie, responsabilità legali e danni alla reputazione. Pertanto, a fronte dell’aumento della sofisticazione degli attacchi informatici, prevenire le violazioni dei dati è diventato essenziale. DI seguito alcune strategie chiave per proteggere i dati:

- Data Loss Prevention (DLP) – Le soluzioni di DLP monitorano e controllano il movimento dei dati sensibili, impedendo accessi non autorizzati ed esfiltrazioni, garantendo la sicurezza delle informazioni critiche all’interno dell’organizzazione.

- Cloud Security Posture Management/Data Security Posture Management (CSPM/DSPM) – L’uso di strumenti di CSPM e di DSPM permette il monitoraggio continuo della sicurezza, assicurando che le vulnerabilità siano identificate e mitigate in tempo reale.

- Strumenti di Advanced Threat Protection (ATP) – Soluzioni come Zscaler e CrowdStrike offrono intelligence e convalida delle minacce in tempo reale, fornendo un ulteriore livello di difesa contro minacce sofisticate.

- Sicurezza della rete – Implementare misure come firewall, sistemi di Intrusion Detection systems (IDS) e di Intrusion Prevention Systems (IPS) è oramai essenziale per proteggersi dalle minacce esterne, rilevando e bloccando attività dannose.

- Autenticazione e autorizzazione – Protocolli forti di autenticazione e autorizzazione sono cruciali per prevenire accessi non autorizzati, integrati con sistemi di monitoraggio per rilevare configurazioni errate.

- Formazione dei dipendenti – Educare i dipendenti sulle migliori pratiche di sicurezza – inclusa la consapevolezza del phishing e la gestione sicura delle informazioni sensibili – è fondamentale per ridurre il rischio di violazioni dovute a errori umani.

Configurazioni errate

Le configurazioni errate negli ambienti cloud sono una preoccupazione significativa per gli istituti finanziari, poiché espongono i sistemi a rischi come violazioni dei dati, accessi non autorizzati e non conformità normativa. Il report CSA rivela che esse sono responsabili del 25% delle minacce nei carichi di lavoro serverless e containerizzati e del 22% dei rischi da controllo inadeguato delle modifiche. Per affrontare queste vulnerabilità, si raccomandano le seguenti strategie:

- Gestione automatizzata della configurazione – Si tratta di utilizzare strumenti di gestione automatizzata per garantire che le impostazioni cloud siano applicate in modo coerente e conforme ai criteri di sicurezza.

- Monitoraggio continuo – Si tratta di implementare soluzioni di monitoraggio continuo per rilevare e correggere le configurazioni errate in tempo reale.

- Best practice di sicurezza – Si tratta di implementare le best practice e i framework di sicurezza del settore per configurare in modo sicuro gli ambienti cloud.

Revisione delle policy e test periodici

La revisione delle policy e i test periodici sono elementi cruciali per garantire la resilienza dei dati negli istituti finanziari. Pertanto, è indispensabile per gli istituti finanziari adottare pratiche di revisione e test che siano regolari e rigorose per assicurare che i controlli di sicurezza siano sempre aggiornati, in linea con gli standard del settore e capaci di mitigare i rischi emergenti, contribuendo così a migliorare la resilienza operativa.

Revisione delle policy

Il report di CSA conferma che la revisione annuale delle policy costituisce una pratica standard tra gli istituti finanziari, con il 60% degli intervistati che le effettua ogni anno rispetto al 44% delle istituzioni non finanziarie. Inoltre, gli enti regolatori raccomandano questa frequenza per garantire che le politiche siano costantemente conformi alle leggi e agli standard attuali, quali: GDPR, PCI DSS e DORA. Tuttavia, il 30% degli istituti finanziari svolge revisioni più frequenti, spinti dalla natura dinamica delle minacce alla cybersecurity e dalla necessità di maggiore agilità. Ancora, si prevede che l’audit continuo e la revisione dei controlli di sicurezza diventeranno sempre più comuni, poiché offrono un approccio più adattivo e trasparente alla gestione delle politiche.

È doveroso evidenziare che le revisioni periodiche delle politiche sono essenziali per diversi motivi, quali:

- Conformità normativa – Gli istituti finanziari operano in un ambiente altamente regolamentato. Le revisioni periodiche assicurano che le politiche siano conformi alle normative e agli standard attuali, come GDPR, PCI DSS e DORA, evitando sanzioni legali e mantenendo la fiducia delle parti interessate.

- Adattamento alle minacce emergenti – Il panorama delle minacce evolve costantemente, con nuove vulnerabilità e vettori di attacco. Le revisioni annuali o più frequenti permettono agli istituti di aggiornare le politiche per affrontare nuove minacce e incorporare le migliori pratiche.

- Efficienza operativa – L’implementazione di politiche efficaci semplifica le operazioni e riduce il rischio di incidenti di sicurezza. Di fatto, le revisioni periodiche sono cruciali per identificare inefficienze e aree di miglioramento, migliorando la resilienza operativa complessiva. Inoltre, gli istituti devono adattarsi alle tecnologie emergenti, preparandosi a valutare e integrare nuove soluzioni per combattere le minacce persistenti, garantendo compatibilità con l’architettura esistente e formazione adeguata a un’implementazione efficace.

Test periodici delle policy

I test sono un altro elemento chiave per garantire la resilienza dei framework di sicurezza. Gli istituti finanziari tendono a eseguire test annuali delle loro policy di sicurezza e di risposta agli incidenti, con il 40% degli istituti finanziari che effettuano test annuali. Ciò è in linea con le migliori pratiche di gestione della cybersecurity, a cui aderisce il 61% delle istituzioni.

I test periodici sono strategici per garantire:

- Prontezza nella risposta agli incidenti – I test di incident response aiutano le organizzazioni a valutare l’efficacia dei loro sistemi e del team nel reagire a potenziali violazioni della sicurezza o altri incidenti. Di fatto, i test regolari assicurano che le procedure di risposta siano aggiornate ed efficaci, riducendo la probabilità di interruzioni operative durante un evento reale.

- Frequenza e adattabilità – Sebbene i test annuali siano lo standard, cresce la consapevolezza della necessità di valutazioni più frequenti, specialmente in risposta alla crescente sofisticazione delle minacce informatiche. Pertanto, alcune istituzioni stanno adottando cicli di test continui o più frequenti per migliorare le capacità di risposta e garantire la resilienza operativa.

- Differenze tra istituti finanziari e non – Gli istituti non finanziari sono generalmente meno proattivi nei test rispetto a quelli finanziari, con il 24% dei non finanziari che effettua test raramente rispetto al 10% dei finanziari. Tale discrepanza indica la necessità per i non finanziari di migliorare la loro prontezza nell’incident response attraverso valutazioni e test più frequenti.

Meccanismi di comunicazione e di divulgazione

I meccanismi di comunicazione e divulgazione sono essenziali per garantire la resilienza dei dati. Le e-mail dirette e le notifiche delle piattaforme sono i metodi preferiti per trasmettere aggiornamenti e correzioni di sicurezza. Dal report di CSA emerge che le e-mail dei CSP sono le più utilizzate, con il 47% degli istituti finanziari e il 41% dei non finanziari che le adottano. Anche le notifiche delle piattaforme CSP sono significative, utilizzate rispettivamente dal 17% degli istituti finanziari e dal 16% dei non finanziari. Inoltre, i programmi di intelligence di terze parti sono utili per confermare le informazioni, coinvolgendo il 9% degli istituti finanziari e il 10% dei non finanziari. La soddisfazione per i meccanismi di divulgazione attuali è moderata, indicando possibilità di miglioramento. Inoltre, gli istituti non finanziari si affidano più frequentemente agli annunci pubblici rispetto a quanto non facciano gli istituti finanziari.

Coinvolgimento nelle negoziazioni contrattuali

Il report di CSA rivela come Le trattative contrattuali stanno assistendo ad un crescente coinvolgimento dei professionisti della cybersecurity, poiché il Third Party Risk Management (TPRM) diventa una priorità fondamentale per le organizzazioni, oltre ad assicurare che le considerazioni sulla sicurezza siano integrate fin dall’inizio negli accordi, riducendo i rischi e rafforzando la sicurezza complessiva dell’organizzazione. Tale tendenza è particolarmente evidente nelle trattative che coinvolgono applicazioni containerizzate più recenti, riflettendo un cambiamento più ampio nel settore.

Ma vediamo più in profondità che si tratta.

Partecipazione alle trattative contrattuali – L’81% degli intervistati segnala una partecipazione ampia o moderata dei professionisti della cybersecurity nelle negoziazioni contrattuali, principalmente a causa delle crescenti preoccupazioni riguardo al TPRM. Tale coinvolgimento è più pronunciato con le applicazioni più recenti, mentre le applicazioni meno recenti vedono un minore impegno in termini di sicurezza.

Coerenza con le best practice – L’aumento del ruolo della cybersecurity nelle negoziazioni contrattuali è in linea con le migliori pratiche aziendali e le linee guida, indicando un cambiamento più ampio nel settore verso l’integrazione delle considerazioni di sicurezza nei processi contrattuali.

Miglioramento della postura di sicurezza organizzativa – Il principale vantaggio di coinvolgere i professionisti della cybersecurity nelle negoziazioni contrattuali è il miglioramento della postura di sicurezza complessiva dell’organizzazione. Di fatto, integrando le considerazioni di sicurezza nei contratti, le organizzazioni possono gestire meglio i rischi associati ai fornitori e ai servizi di terze parti.

Sfide a fronte di un maggior coinvolgimento nelle negoziazioni – Il coinvolgimento dei professionisti della cybersecurity nelle negoziazioni contrattuali può introdurre diverse sfide:

- Complessità e tempo – L’integrazione della sicurezza nei processi contrattuali può aggiungere complessità e allungare i tempi di negoziazione, con il rischio di ritardare le tempistiche dei progetti.

- Allocazione delle risorse – Destinare risorse di cybersecurity alle negoziazioni può distogliere l’attenzione da altre attività critiche, mettendo a dura prova i team di sicurezza già limitati e influendo sulla loro capacità di gestire problemi urgenti.

- Potenziale di conflitto – Un maggiore coinvolgimento della sicurezza può portare a conflitti con la funzione di procurement o legale, a causa di priorità o prospettive diverse sulla gestione del rischio.

- Resistenza al cambiamento – Alcuni dipartimenti potrebbero opporsi a una maggiore supervisione della sicurezza, percependola come burocratica o ostruzionistica, causando potenzialmente attriti interni.

Flessibilità degli SLA (Service Level Agreement) dei CSP

Gli SLA dei CSP variano in flessibilità a seconda del settore. Negli istituti finanziari, gli SLA per IaaS e SaaS sono percepiti come piuttosto limitati, con circa il 45% degli intervistati che li considera poco flessibili e il 55% che li vede come moderatamente o molto flessibili. Nei settori non finanziari, invece, gli SLA sono generalmente percepiti come più adattabili, con il 65% degli utenti IaaS e il 67% degli utenti SaaS che segnalano una flessibilità moderata o elevata. La percezione di una maggiore flessibilità negli SLA dei CSP riflette un trend positivo degli ultimi cinque anni, grazie ai progressi tecnologici e all’espansione delle capacità di servizio.

Differenze tra IaaS, PaaS e SaaS:

- IaaS – Mostra meno flessibilità a causa della natura fondamentale dei servizi di infrastruttura e della necessità di prestazioni costanti e affidabili.

- PaaS – Offre una flessibilità moderata, bilanciando la necessità di servizi di piattaforma affidabili con la personalizzazione richiesta dai clienti.

- SaaS – Dimostra la massima flessibilità, grazie alla natura più standardizzata dei servizi software e alla possibilità di adattare i livelli di servizio alle esigenze specifiche dei clienti.

Le differenze di flessibilità tra IaaS, PaaS e SaaS evidenziano i diversi livelli di personalizzazione e standardizzazione di ciascun modello di servizio. Le preoccupazioni sulla localizzazione e sovranità dei dati continuano a influenzare le negoziazioni SLA, specialmente quando coinvolgono più livelli di fornitori di servizi.

Cross-border data transfer e localizzazione

La localizzazione dei dati e la sovranità del cloud stanno diventando fattori sempre più importanti nelle strategie di distribuzione del cloud.

Il 15% degli istituti finanziari ha indicato che la localizzazione dei dati influisce significativamente sulle loro strategie di implementazione, mentre solo il 5% degli istituti non finanziari ha riferito lo stesso. Un ulteriore 35% sottolinea la necessità di mantenere i dati locali per rispettare le normative regionali. Tuttavia, il 15% degli istituti finanziari e il 20% dei non finanziari rimangono incerti sull’impatto della localizzazione dei dati, evidenziando una lacuna in termini di consapevolezza e di comprensione di questi requisiti normativi.

La gestione dei cross-border data transfer richiede una profonda comprensione delle leggi e regolamenti internazionali e locali. Pertanto, le organizzazioni devono scegliere fornitori di cloud che rispettino queste leggi, oltre a garantire un monitoraggio continuo dei dati per mantenere la conformità.

Il report di CSA evidenzia che, sebbene le revisioni annuali fossero lo standard, ora sono insufficienti a causa del rapido evolversi delle minacce alla cybersecurity. Il monitoraggio continuo è diventato l’approccio predefinito per le organizzazioni moderne, ma il 63% degli istituti finanziari e il 64% dei non finanziari ha segnalato la necessità di modificare le pratiche o le implementazioni cloud per rimanere conformi alle normative in evoluzione.

Oltre alla conformità, la gestione dei dati transfrontalieri può comportare sfide complesse legate alla residenza dei dati e alle preoccupazioni di sovranità. Le differenze regionali, specialmente nelle Americhe, in Europa, Medio Oriente e Africa (EMEA), e nella regione Asia-Pacifico (APAC), evidenziano la necessità di strategie su misura per garantire la sovranità operativa. Incorporare proattivamente la localizzazione dei dati nelle strategie cloud può mitigare le sfide poste dai paesaggi legislativi in evoluzione, sottolineando la necessità di approcci più proattivi nell’adattare le infrastrutture cloud alle normative regionali.

Segnalazione e comunicazione dei rischi

La segnalazione e la comunicazione dei rischi sono cruciali per una gestione efficace dei rischi, garantendo che le parti interessate siano informate e preparate alle potenziali minacce. Gli istituti finanziari danno priorità alla valutazione del rischio (45%) e all’integrazione della gestione del rischio utilizzando i sistemi di Enterprise Risk Management (ERM) (24%) a causa della natura regolamentata del settore. Tale approccio aiuta a gestire i rischi finanziari e operativi. Mentre, gli istituti non finanziari si concentrano maggiormente sull’analisi del rischio (24%), sui meccanismi di segnalazione (11%) e sulla conformità (10%), enfatizzando una comunicazione chiara e tempestiva tra i reparti per un rapido processo decisionale.

Il report di CSA sottolinea che entrambi i settori hanno l’opportunità di migliorare i loro quadri di gestione del rischio. In particolare, gli istituti finanziari potrebbero ottimizzare la comunicazione del rischio per rendere le segnalazioni più accessibili, mentre gli istituti non finanziari potrebbero potenziare i loro meccanismi di segnalazione per migliorare la chiarezza e l’allineamento con la conformità. Inoltre, entrambi i settori potrebbero beneficiare dall’adozione di soluzioni tecnologiche, come dashboard in tempo reale e piattaforme di reporting integrate, per affinare le informazioni sui rischi e promuovere risposte più dinamiche alle minacce.

Valutazione e mitigazione dei rischi di terze parti

Gli istituti finanziari pongono una forte enfasi sulla due diligence, sugli audit di terze parti e sulle revisioni degli SLA nella gestione dei rischi di terze parti, a causa delle pressioni normative che richiedono un controllo rigoroso delle relazioni con i fornitori. In confronto, i non-finanziari adottano più frequentemente pratiche di sicurezza avanzate come l’architettura Zero Trust, che offre un approccio proattivo alla sicurezza.

Gli istituti finanziari attribuiscono maggiore importanza alla due diligence e alla valutazione del rischio rispetto ad altri settori, con l’81% che dà priorità a queste attività rispetto al 60% dei non-finanziari. Gli SLA sono particolarmente rilevanti per gli istituti finanziari, con il 51% che li utilizza, contro il 27% dei non-finanziari, per garantire continuità e affidabilità. La maturità del settore finanziario consente di elaborare criteri basati su certificazioni, ma queste sono spesso sottoposte a rigorose valutazioni interne per assicurare che i fornitori soddisfino gli standard di sicurezza e conformità specifici.

L’influenza normativa gioca un ruolo cruciale nel modellare queste pratiche, imponendo maggiore attenzione alla due diligence, alla valutazione del rischio e agli SLA. Questo garantisce che gli istituti finanziari mantengano alti standard di sicurezza, conformità e continuità operativa, essenziali per gestire l’ambiente complesso e ad alto rischio dei servizi finanziari. Tuttavia, l’applicazione di framework tradizionali al contesto cloud può presentare sfide, richiedendo adattamenti strategici.

IA generativa e problematiche di privacy e integrità dei dati

Gli istituti finanziari sono particolarmente preoccupati per l’impatto dell’IA generativa sulla privacy e l’integrità dei dati, considerandoli problemi chiave per mantenere la fiducia, la conformità e la sicurezza operativa. Di fatto, l’uso improprio dell’IA per attacchi informatici – quali phishing e ingegneria sociale, e le sfide legate all’accuratezza dei dati e ai pregiudizi – sottolineano la necessità di una gestione attenta. Di seguito le principali preoccupazioni del settore finanziario:

- Uso improprio dell’IA – L’IA generativa può essere sfruttata per creare sofisticati attacchi informatici, aumentando la complessità delle minacce e rendendo più difficile distinguere i contenuti generati dall’IA dai dati umani.

- Accuratezza e distorsione dei dati – L’IA generativa può perpetuare distorsioni se basata su set di dati imprecisi, influenzando il processo decisionale e la conformità alle normative.

- Conformità normativa – Gli istituti finanziari devono garantire che l’uso dell’IA rispetti normative come il GDPR, con un focus crescente sulla trasparenza e la gestione dei dati sensibili.

- Integrità dei dati – L’IA generativa potrebbe introdurre errori nei flussi di dati, con piccole imprecisioni che possono avere conseguenze significative nel settore finanziario.

Pertanto, le istituzioni finanziarie, per affrontare queste sfide, stanno implementando solidi quadri di governance dell’IA per: monitorare i modelli; migliorare la trasparenza; garantire pratiche etiche, sfruttando i vantaggi dell’IA generativa e, al contempo, mantenendo sicurezza, conformità e fiducia.

Preoccupazioni in termini di IA generativa

L’IA generativa offre un potenziale trasformativo per gli istituti finanziari, ma introduce anche rischi significativi. Le principali preoccupazioni riguardano la privacy e l’integrità dei dati, fondamentali per un settore che gestisce grandi quantità di dati finanziari e personali sensibili. Secondo il report di CSA, il 26% degli istituti finanziari e il 24% dei non finanziari identificano queste come le principali preoccupazioni. Di fatto, l’uso improprio dell’IA potrebbe esporre le organizzazioni a violazioni dei dati, perdita di fiducia dei clienti e sanzioni normative.

Il rischio di attacchi informatici potenziati dall’IA, per gli istituti finanziari, è particolarmente preoccupante, con il 20% degli intervistati che lo segnala come un problema chiave. Di fatto, l’IA generativa può essere utilizzata per creare schemi di phishing sofisticati e codice dannoso, rendendo la sicurezza informatica una priorità assoluta. Al contrario, gli istituti non finanziari sono più preoccupati per i costi e le risorse necessari per l’implementazione dell’IA, con l’8% che evidenzia queste sfide. DI fatto, l’integrazione dell’IA richiede investimenti significativi in infrastrutture e personale qualificato, mettendo a dura prova le risorse, specialmente per le organizzazioni più piccole.

Privacy e integrità dei dati

Una delle principali preoccupazioni dell’IA generativa è il suo potenziale impatto sulla privacy e sull’integrità dei dati. Gli istituti finanziari gestiscono grandi quantità di dati sensibili e qualsiasi compromissione della privacy dei dati può avere gravi ripercussioni. Sebbene l’IA generativa offra vantaggi e opportunità significativi, introduce anche diversi rischi che devono essere gestiti con attenzione, inclusi quelli relativi alla privacy dei dati, alla sicurezza, ai pregiudizi, ai costi e alla conformità normativa.

Le principali preoccupazioni includono i rischi per la privacy dei dati, dove l’accesso non autorizzato o l’uso improprio dell’IA potrebbero esporre i dati dei clienti, portando potenzialmente a violazioni e perdita di fiducia. Inoltre, l’integrità dei dati è fondamentale, poiché i processi guidati dall’IA devono garantire precisione e protezione dei dati in ogni fase per prevenire decisioni o risultati compromessi. La conformità costituisce un’altra sfida importante, poiché le istituzioni finanziarie devono allinearsi a regolamenti severi come il GDPR per mitigare i rischi legali e reputazionali. Pertanto, è quanto mai cruciale garantire che le applicazioni di IA soddisfino questi standard normativi per mantenere la fiducia dei clienti ed evitare potenziali sanzioni.

Uso improprio IA generativa per attacchi informatici

L’uso improprio dell’IA generativa per attacchi informatici rappresenta una minaccia significativa per le istituzioni finanziarie, considerando che questi attacchi sfruttano le capacità dell’IA per creare minacce più sofisticate e mirate. Una preoccupazione chiave è il phishing e l’ingegneria sociale, dove i contenuti generati dall’IA sono utilizzati per elaborare e-mail di phishing e schemi di ingegneria sociale altamente convincenti, ingannando dipendenti e clienti nel rivelare informazioni sensibili o eseguire azioni non autorizzate. Un’altra minaccia è l’aumento dei deepfake, video o registrazioni audio realistici generati dall’IA che possono essere utilizzati per attività fraudolente, come impersonare dirigenti o manipolare informazioni finanziarie. Inoltre, gli attacchi automatizzati costituiscono sempre più una preoccupazione, poiché l’IA generativa può essere impiegata per automatizzare la creazione di malware o script di exploit, aumentando la scala e l’efficienza degli attacchi informatici.

Accuratezza dei dati e distorsione delle informazioni

Oggi è cruciale garantire che i dati utilizzati dall’IA generativa siano accurati e equi, poiché il bias nei sistemi di IA può portare a risultati ingiusti e discriminatori, specialmente in aree sensibili come i prestiti e il servizio clienti. Una preoccupazione chiave è il bias nei dati di addestramento, ovvero, i modelli di IA possono ereditare i bias presenti nei dati su cui sono addestrati, risultando in output distorti. Pertanto, le istituzioni finanziarie devono assicurarsi che i loro dataset siano rappresentativi e privi di bias. Un’altra questione importante è la trasparenza dei modelli, i.e. comprendere come i modelli di IA prendono decisioni è essenziale per identificare e mitigare il bias. Di fatto, modelli di IA trasparenti aiutano le istituzioni a garantire equità e responsabilità nei loro processi. Inoltre, la conformità normativa è critica, poiché le istituzioni finanziarie devono rispettare le normative che impongono equità e trasparenza nelle applicazioni di IA. Ne consegue che, oggi più che mai, allineare le pratiche di IA con gli standard normativi in evoluzione è necessario per evitare rischi legali e reputazionali.

Casi d’uso e strategie di mitigazione del rischio per gli istituti finanziari includono:

- Rilevamento e prevenzione delle frodi – L’IA generativa può migliorare il rilevamento delle frodi generando dati sintetici per addestrare modelli di apprendimento automatico a riconoscere schemi fraudolenti. Tuttavia, se non monitorata con attenzione, può introdurre dati distorti, causando falsi positivi o negativi nei rilevamenti delle frodi.

- Mitigazione del rischio – Gli istituti finanziari dovrebbero implementare test rigorosi sui modelli generati dall’IA utilizzando diversi set di dati e condurre audit regolari per garantire l’accuratezza dell’IA nel rilevamento delle frodi.

- Servizio clienti e chatbot – L’IA generativa alimenta applicazioni avanzate per il servizio clienti, come chatbot e assistenti virtuali che gestiscono le richieste dei clienti, automatizzano la consulenza finanziaria o offrono servizi personalizzati. Questo migliora l’esperienza del cliente, ma solleva preoccupazioni sulla privacy dei dati, poiché questi sistemi possono gestire informazioni finanziarie sensibili.

- Mitigazione del rischio – E’ necessario utilizzare tecniche di anonimizzazione e una crittografia rigorosa per proteggere i dati sensibili dei clienti. Gli istituti finanziari devono altresì garantire che tutte le interazioni siano conformi alle normative sulla privacy come il GDPR e il CCPA.

- Modellazione del rischio e previsioni finanziarie – L’IA generativa è impiegata per simulare scenari finanziari complessi, permettendo alle istituzioni di anticipare rischi, ottimizzare portafogli e prevedere tendenze di mercato. Tuttavia, la dipendenza dai dati generati dall’IA può introdurre distorsioni e imprecisioni, influenzando negativamente il processo decisionale.

- Mitigazione del rischio nella modellazione – L’integrazione della supervisione umana e dei test basati su scenari può garantire che i modelli di IA producano risultati affidabili e conformi ai requisiti normativi.

- Elaborazione e automazione dei documenti – L’uso dell’IA per la generazione e l’analisi dei documenti semplifica processi come l’approvazione dei prestiti, la reportistica normativa e la gestione dei contratti. Tuttavia, errori nei documenti generati dall’IA possono esporre le istituzioni a rischi di conformità e inefficienze operative.

- Mitigazione del rischio nei documenti – È fondamentale avere processi di convalida robusti e controlli incrociati con revisione umana per assicurare l’accuratezza e l’integrità dei documenti generati dall’IA.

Tendenze future dell’intelligenza artificiale per le istituzioni finanziarie

Il report di CSA rivela che le tendenze future in termini di IA per le istituzioni finanziarie , implicheranno diversi sviluppi chiave, quali:

- Explainable AI (XAI) – Risulterà quanto mai necessario rendere i modelli di IA più trasparenti e interpretabili. Di fatto, con l’aumento dell’attenzione degli organismi di regolamentazione sull’uso etico dell’IA, le istituzioni finanziarie dovranno adottare tecniche di IA spiegabili per comprendere meglio come i modelli prendono decisioni.

- IA nella conformità e regolamentazione – L’uso dell’IA per automatizzare la conformità normativa si espanderà. In futuro gli istituti finanziari implementeranno sistemi di IA per gestire la conformità in un panorama normativo in evoluzione, riducendo i costi e migliorando l’accuratezza. Tuttavia, l’IA stessa sarà soggetta a maggiori regolamentazioni, richiedendo quadri di governance interna rigorosi.

- Misure avanzate di sicurezza informatica – Le istituzioni finanziare, con l’IA generativa che consente attacchi informatici più sofisticati, investiranno in strumenti di sicurezza informatica basati sull’IA per rilevare e neutralizzare le minacce in tempo reale. Collaborazioni con organismi governativi e internazionali saranno essenziali per stabilire protocolli di sicurezza informatica specifici per l’IA.

- Etica dell’IA e sviluppo responsabile – L’etica dell’IA rimarrà un obiettivo centrale, con le istituzioni finanziarie che si concentreranno sullo sviluppo di sistemi di IA che promuovano equità, trasparenza e responsabilità. I consigli di governance interni e le partnership intersettoriali saranno cruciali per promuovere un’innovazione responsabile, specialmente in aree sensibili come il credit scoring e i prestiti.

Quanto sopra non fa che enfatizzare il fatto che il quadro normativo vigente obbliga gli istituti finanziari a dare priorità alla privacy per garantire la conformità e la salvaguardia da potenziali abusi. Questa attenzione non solo riguarda la privacy, ma aiuta anche a mitigare altri rischi associati all’IA generativa, come i pregiudizi e l’accuratezza dei dati. Con l’evoluzione della tecnologia e del panorama normativo, gli istituti finanziari dovranno adattare continuamente le loro strategie per bilanciare la privacy con i vantaggi dell’IA generativa, spostando potenzialmente l’attenzione su altre preoccupazioni emergenti in futuro.

Conclusione

Il report sottolinea l’importanza della resilienza dei dati nel settore finanziario, evidenziando la conformità normativa, l’adozione strategica del cloud, le considerazioni regionali e il miglioramento continuo delle pratiche di sicurezza. Gli istituti finanziari possono migliorare la loro resilienza operativa affrontando questi aspetti e navigare meglio nel complesso panorama normativo.

I dirigenti di livello C danno priorità alla conformità normativa, alla preparazione al ripristino di emergenza e alla scalabilità dell’infrastruttura, guidati dalla necessità di garantire la resilienza operativa e gestire i rischi legati al cloud e alla sicurezza dei dati. Gli istituti finanziari tendono a concentrarsi su quadri normativi rilevanti come il NIST CSF e il PCI DSS, con una preferenza per l’utilizzo di un singolo CSP per semplicità, a differenza dei non istituti finanziari che adottano strategie multi-cloud.

Inoltre, le violazioni dei dati e le configurazioni errate impattano pesantemente sulla resilienza degli che gli istituti finanziari che devono attuare strategie di sicurezza cloud complete e valutazioni periodiche. In sintesi, l’approccio del settore finanziario alla resilienza dei dati richiede un equilibrio tra aderenza normativa, adozione tecnologica e pianificazione strategica per proteggersi dalle minacce informatiche e dalle sfide operative.