Oggigiorno, per garantire la sicurezza dei dati, è necessario adottare un approccio proattivo e avere una visibilità completa su cosa viene effettivamente esposto in rete.

Di fatto, la mancanza di trasparenza è una delle preoccupazioni più comuni tra i dirigenti aziendali e i responsabili della sicurezza informatica. Spesso, le organizzazioni non hanno il pieno controllo su come i loro partner utilizzano i loro dati, rendendo cruciale una supervisione chiara e rigorosa. Inoltre, gli investimenti nella sicurezza informatica delle terze parti rimangono insufficienti.

Da quanto si evince dal Cybersecurity Buyer Intelligence Survey di CRA (Cyber Risk Alliance) e AuditBoard – una software company americana che fornisce strumenti per la gestione del rischio, la conformità e l’auditing – i professionisti della cyber security segnalano una carenza di risorse economiche per ottenere una visione completa del rischio di esposizione dei dati e per identificare i partner che potrebbero rappresentare una minaccia, oltre che causare problemi di comunicazione e compromettere la capacità di rispondere in modo efficace alle violazioni.

È doveroso sottolineare che la protezione dei dati condivisi inizia con la comprensione e l’individuazione delle lacune nella supervisione degli stessi.

Di seguito sono riportati i principali risultati del report di CRA e AuditBoard, scaturiti dalle interviste fatte lo scorso giugno 2024 a n. 204 leader e dirigenti della sicurezza informatica e IT, professionisti, amministratori e responsabili della compliance ubicati nel continente nord americano.

Indice degli argomenti

Rischio di terze parti – AAA, approccio proattivo cercasi

Il report di CRA e AuditBoard offre alcuni spunti per attuare un approccio proattivo al rischio di terze parti. E, precisamente:

- Ottenere chiarezza sul proprio contesto – La maggior parte delle aziende condivide i propri dati con decine di partner e, in alcuni casi, centinaia o persino migliaia di soggetti esterni che possono accedere ai dati interni. La mancanza di chiarezza può convertirsi in una grande vulnerabilità in caso di errore o esposizione dei dati da parte di uno o più partner. Pertanto, per definire e applicare efficacemente le politiche di sicurezza, è necessario avere un quadro completo su chi ha accesso a cosa, attraverso la creazione e il mantenimento di un inventario completo della condivisione dei dati.

- Comprendere cosa è a rischio – È fondamentale, oltre a sapere chi ha accesso ai dati, conoscere come tali dati siano protetti e quali potrebbero essere le conseguenze della loro esposizione. Le organizzazioni ripongono poca fiducia nei confronti delle terze parti, non potendo accedere a informazioni dettagliate su come esse proteggono le proprie reti e i dati. Inoltre, gli addetti alla cyber security non hanno una visione chiara delle conseguenze nel caso in cui tali dati siano compromessi. Di conseguenza, è quanto mai essenziale essere in grado di gestire l’accesso ai dati e minimizzare i rischi.

- Essere pronti a gestire una violazione da parte di terze parti – I fornitori di software sono considerati le principali fonti di violazioni di terze parti, mentre i fornitori di “quarta parte” rappresentano una delle maggiori preoccupazioni per la sicurezza dei dati. In entrambi i casi, i responsabili di cyber security possono fare ben poco per mitigare i rischi di sicurezza in questi ambiti. Pertanto, quando la sicurezza dei dati non può essere valutata direttamente, è importante controllare la classificazione dei dati e il livello di accesso. Inoltre, si incoraggia le organizzazioni a adottare metodi per controllare direttamente l’accesso ai dati, per monitorare gli accessi non autorizzati e per rilevare le vulnerabilità.

Principali dati del rapporto

Di seguito si forniscono le principale evidenze e relative rappresentazioni grafiche scaturite dal report di CRA e AuditBoard.

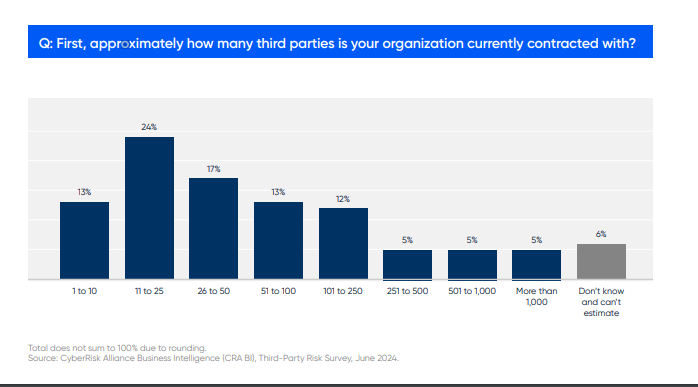

Due terzi degli intervistati dichiarano di avere un contratto con un massimo di 100 terze parti.

Più di un intervistato su cinque (22%) indica che dal 26% al 75% dei propri partner terzi sono considerati ad alto rischio.

Più della metà (54%) di tutti gli intervistati ha subito uno o più incidenti di sicurezza IT relativi a un partner di terze parti.

I fornitori di software sono le principali fonti di attacchi e violazioni di terze parti.

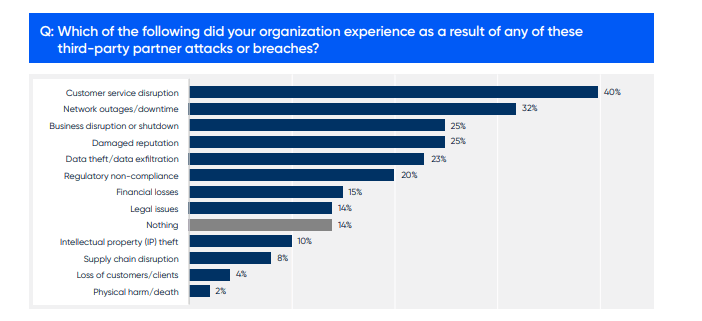

Almeno un intervistato su quattro ha indicato che le interruzioni del servizio clienti, le interruzioni della rete, le interruzioni/chiusure dell’attività e la reputazione danneggiata sono state il risultato diretto di attacchi o violazioni di partner di terze parti.

Circa due terzi degli intervistati indicano che la propria organizzazione ha sostenuto costi finanziari a seguito di attacchi o violazioni da parte di terzi.

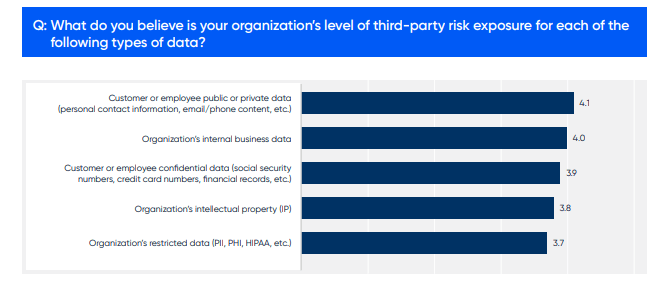

Gli intervistati hanno valutato i dati dei clienti o dei dipendenti della propria organizzazione e i dati aziendali interni come il livello più alto di esposizione al rischio di terze parti.

I questionari di due diligence e le valutazioni annuali del rischio di terze parti sono i metodi principali per valutare la sicurezza di terze parti.

Almeno la metà di tutti gli intervistati indica che la propria organizzazione utilizza la formazione dei dipendenti e politiche e standard di terze parti per gestire il rischio di terze parti.

Gli intervistati hanno valutato il rischio di errori umani non intenzionali commessi dai subappaltatori e dai loro dipendenti come uno dei rischi principali.

Gli intervistati hanno indicato la mancanza di visibilità sui rischi di terze parti e dei partner di quarta parte come le principali preoccupazioni nella gestione del rischio di terze parti.

Circa la metà di tutti gli intervistati indica che il rischio di terze parti è una priorità alta o una priorità critica nella propria organizzazione.

Meno di uno su quattro (23%) è “molto fiducioso” o “estremamente fiducioso” che la propria organizzazione sia in grado di rilevare potenziali problemi di sicurezza con le proprie terze parti.

Almeno un terzo degli intervistati ha indicato il personale limitato, la complessità/difficoltà della due diligence di terze parti e un gran numero di terze parti sono le principali sfide nella gestione del rischio di terze parti.

Poco più della metà (52%) degli intervistati è “molto probabile” o “estremamente probabile” che rifiuti o interrompa un rapporto commerciale a causa di preoccupazioni sulla posizione di sicurezza informatica di una terza parte.

Più della metà (56%) degli intervistati ha dichiarato che la propria organizzazione sta pianificando “alcuni investimenti” o “investimenti significativi” nei prossimi 12 mesi per migliorare le proprie capacità di gestione del rischio di terze parti.

Circa quattro intervistati su dieci (44%) indicano che la propria organizzazione dispone di un programma di gestione del rischio di sicurezza informatica di terze parti “consolidato” o “ottimizzato”.

Le organizzazioni che dispongono di un programma di gestione del rischio di terze parti “consolidato” o “ottimizzato” hanno molte più probabilità di implementare processi, controlli e strumenti specifici per gestire il rischio di terze parti.

Conclusioni

La gestione del rischio legato alle terze parti è un elemento cruciale per le organizzazioni IT moderne, soprattutto in un contesto in cui le violazioni di dati legate ai partner esterni rappresentano una minaccia significativa. La mancanza di visibilità e fiducia nei confronti dei partner rimane una sfida importante, evidenziando la necessità di investire maggiormente in strumenti e processi per monitorare e controllare efficacemente l’accesso ai dati.

Solo attraverso una gestione proattiva, con investimenti mirati e una maggiore supervisione, le organizzazioni possono proteggersi dalle minacce derivanti dai partner terzi. In particolare, la collaborazione con i fornitori di software e subappaltatori di quarta parte deve essere gestita con grande attenzione, in quanto rappresentano le fonti principali di violazioni della sicurezza.

Per garantire la cyber resilience e minimizzare i rischi, le organizzazioni devono implementare processi di due diligence più rigorosi, formare adeguatamente il personale e adottare politiche di gestione del rischio più efficaci in modo tale da essere sempre più compliant alle normative vigenti atte a garantire ecosistemi più sicuri e che adottano sempre più un approccio risk-based e resilience-based.